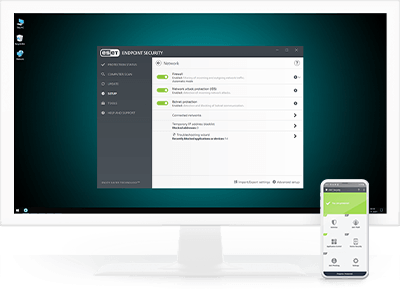

אבטחת תחנות קצה

ESET Endpoint Security

הפתרונות נוקטים בגישה רב-שכבתית המשתמשת בטכנולוגיות רבות המאזנות בין ביצועי המערכת מיטביים ללא האטות, זיהויים מדויקים ומינימום זיהויים שגויים, המאפשרים לארגונים:

- להתגונן מפני כופרות

- חסימת מתקפות ממוקדות

- למנוע דליפות מידע

- חסימת מתקפות נטולות-קבצים (Fileless)

- זיהוי Advanced Persistent Threats

- להגן על מכשירי מובייל ולנהל אותם

גלו את היתרונות

ניהול מתוך ממשק אחד

כל הפתרונות לתחנות הקצה של ESET, מחשבים ומכשירים ניידים, מנוהלים מתוך ממשק הניהול המאוחד שלנו ESET PROTECT, שזמין בתצורה מבוססת ענן או מקומית

חסימת מתקפות נטולות-קבצים (Fileless)

לפלטפורמות ההגנה לתחנות קצה של ESET יש אמצעים המאפשרים לזהות אפליקציות שעברו שינוי לרעה או נפרצו כדי להתגונן מפני מתקפות נטולות-קבצים.

חסימת מתקפות ממוקדות

פתרונות ההגנה לתחנות קצה של ESET משתמשים במידע על איומים מ-ESET Threat Intelligence, המתבסס על מידת התפוצה שלהם בעולם, כדי ליצור סדר עדיפויות ולחסום את האיומים החדשים ביותר באופן אפקטיבי, לפני שיופצו למקומות אחרים בעולם.

דפדפן מאובטח (Secure Browser)

נועד להגן על נכסי החברה באמצעות שכבת הגנה מיוחדת המתמקדת בדפדפן, הכלי העיקרי המשמש לגישה לנתונים ברשת הפנימית ובענן.

הגנה ממתקפות רשת (Network Attack Protection)

הטכנולוגיה משפרת את זיהוי נקודות תורפה הידועות ברמת הרשת.

הגנה מפני מתקפות Brute Force

מזהה וחוסם מתקפות אוטומטיות שמנסות להשתמש בטכניקות ניחוש סיסמאות כדי להשיג גישה לרשת הארגון.

למידת מכונה (Machine Learning)

כל מוצרי ההגנה לתחנות קצה של ESET משנת 1997 והלאה השתמשו בלמידת מכונה, בנוסף לשכבות הגנה נוספות. במקרה זה, למידת המכונה מנוצלת להפקת פלט מאוחד וליצירת רשתות עצביות. מנהלי הרשת יכולים להפעיל את מצב למידת המכונה האגרסיבית המיוחד, שעובד גם ללא חיבור לאינטרנט, כדי לבצע בחינה מעמיקה של הרשת.

Sandbox מובנה במוצר

Sandbox המובנה של ESET מסייע בזיהוי ההתנהגות האמיתית המסתתרת מתחת לפני השטח של נוזקות מוסוות.

מגן מפני כופרות (Ransomware Shield)

שכבה נוספת המגנה על משתמשים מפני כופרות. הטכנולוגיה מנטרת ובודקת את כל התוכנות המורצות על פי ההתנהגות והמוניטין שלהן. היא נועדה לזהות ולחסום תהליכים שהתנהגותם מזכירה התנהגות של כופרות.

איתור וחסימה מבוססי התנהגות - HIPS

המערכת של ESET למניעת חדירות המבוססת על מארח (HIPS) מנטרת את פעילות המערכת ומשתמשת בקבוצת כללים מוגדרת מראש כדי לזהות התנהגות חשודה במערכת.

סורק UEFI

ESET היא החברה הראשונה המספקת מוצר אבטחה לתחנות קצה שכוללת בפתרון האבטחה שלה שכבה ייחודית המגינה על ממשק הקושחה המורחב המאוחד (UEFI). סורק ה-UEFI בודק את סביבת טרום-ההפעלה ומיועד לנטר את שלמותה של הקושחה. אם אותר שינוי בקושחה, הרכיב מודיע למשתמש על שינוי זה.

סריקת זיכרון מחשב מתקדמת (Advanced Memory Scanner)

מנטר את ההתנהגות של תהליכים זדוניים וסורק אותם ברגע שהם נחשפים בזיכרון המחשב. נוזקות נטולות-קבצים פועלות ללא רכיבים קבועים במערכת הקבצים, אותם ניתן לגלות בדרכים רגילות. רק סריקת זיכרון המחשב יכולה לגלות מתקפות זדוניות כמו אלה באופן מלא ולעצור אותן.

חוסם פרצות אבטחה (Exploit Blocker)

מנטר אפליקציות שמתגלות בהן חולשות בדרך כלל (דפדפנים, קוראי מסמכים, תוכנות דוא"ל, Flash, Java ועוד), ובמקום התמקדות במזהי CVA ספציפיים הוא מתמקד בטכניקות ניצול חולשות. מרגע שהרכיב הופעל, האיום נחסם באופן מיידי באותו המכשיר.

הגנה מפני מתקפות Brute Force

מזהה וחוסם מתקפות אוטומטיות שמנסות להשתמש בטכניקות ניחוש סיסמאות כדי להשיג גישה לרשת הארגון.