הפופולריות הגבוהה במיוחד של הרשת החברתית YouTube הופכת אותה למטרה אטרקטיבית לפושעי סייבר, שמנצלים אותה כדי לבצע הונאות ולהפיץ נוזקות. ישנם סוגים רבים ומגוונים של פיתיונות שונים, אך ברובם מדובר בסרטונים שמוצגים כמדריכים להפעלת תוכנות פופולריות או פרסומות לקבלת מטבעות דיגיטליים בחינם. בתרחישים אחרים, הפושעים מוסיפים קישורים לאתרים זדוניים בתיאור הסרטון או בתגובות שלו, וגורמים להם להיראות כאילו הם מובילים למשאבים אמינים שקשורים לתוכן הסרטון.

גניבות של ערוצי YouTube פופולריים הופכות את הבעיה למורכבת יותר. קהל יעד רחב של משתמשי YouTube קבועים מביאה לתוקפים את התמורה הטובה ביותר להשקעה שלהם. פושעי סייבר מנצלים את ערוצי ה-YouTube כדי להפיץ הונאת מטבעות דיגיטליים ונוזקות לגניבת מידע, כשבמרבית המקרים זה נעשה באמצעות קישורים לתוכנות, סרטים וצ׳יטים פיראטיים למשחקים שמודבקים בנוזקות.

באותו הזמן, היוצרים ב-YouTube שחשבונם נגנב עתידים לחוות חוויה מעיקה למדי, כשההשלכות יכולות לנוע בין אובדן הכנסה ובין נזק מתמשך למוניטין.

כיצד פושעי סייבר משתלטים על ערוצי YouTube?

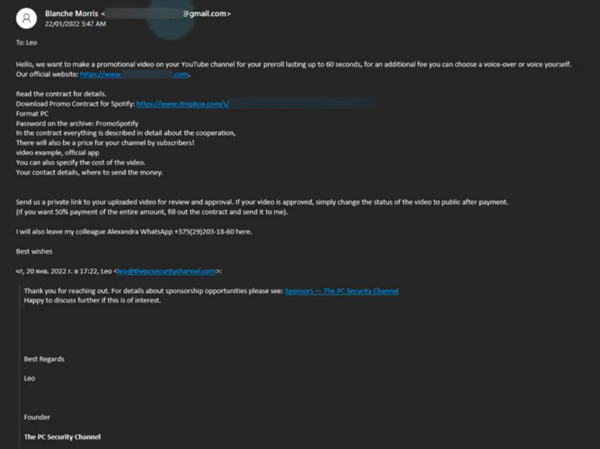

כמעט בכל המקרים, הכול מתחיל בהודעת פישינג קלאסית. התוקפים יוצרים אתרים מזויפים ושולחים הודעות דוא״ל שנראות כאילו נשלחו מ-YouTube או Google, ומנסות לגרום לקורבנות למסור את ״המפתחות לממלכה שלהם״. במקרים רבים, הם משתמשים בהצעות שיתוף פעולה או חסות כחלק מהפיתיון, וההודעה כוללת קובץ מצורף או קישור לקובץ בו לכאורה יפורטו התנאים להסכם כזה.

כמובן, בפועל זהו שקר מוחלט, והאיום הופך להרבה יותר משמעותי במקרים של חשבונות שלא מוגנים ע״י אימות דו-שלבי או מקרים בהם התוקפים הצליחו לעקוף את מנגנון ההגנה הנוסף הזה. (החל מסוף 2021, יוצרי תוכן נדרשים להפעיל אימות דו-שלבי בחשבונות ה-Google המשויכים לערוץ ה-YouTube שלהם).

במקרים מסוימים (כמו הפריצה ל-Linus Tech Tips, ערוץ שהיו לו 15 מיליון מנויים בזמן הפריצה), התוקפים לא היו צריכים את הסיסמה או את קוד האימות הדו-שלבי כדי לפרוץ לערוצים. במקום זאת, הם גנבו Cookies מהדפדפנים של הקורבנות, שאפשרו להם לעקוף את בדיקות האבטחה המשלימות שמהוות חלק מתהליך האימות.

בטכניקה אחרת, תוקפים משתמשים ברשימות של שמות משתמש וסיסמאות מהדלפות נתונים מהעבר כדי לפרוץ לחשבונות קיימים, תוך כדי שהם מסתמכים על כך שאנשים רבים משתמשים באותה הסיסמה באתרים שונים. במתקפות פריצה בכוח (Brute force), תוקפים משתמשים בכלי אוטומציה כדי לנסות כמות גדולה של שילובי סיסמאות מגוונים עד לפיצוח הסיסמה הנכונה. השיטה הזאת מביאה לתוצאות במיוחד במקרים בהם אנשים משתמשים בסיסמאות חלשות או נפוצות ומוותרים על אימות דו-שלבי.

מוצג 1. דוגמא להודעת פישינג שנשלחה ליוצר תוכן ב-YouTube. ההודעה כוללת נוזקה שמוחקת את העוגיות בדפדפן של המשתמש, מה שמאלץ אותם להזין מחדש את שם המשתמש והסיסמה שלהם. אלה נשלחים לאחר מכן לתוקף. (מקור: The PC Security Channel)

רק לפני מספר שבועות, ארגון AhnLab Security Intelligence Center כתב על תופעה חדשה שצוברת פופולריות ובה פושעי סייבר פורצים לערוצי YouTube פופולריים, ביניהם כאלה עם 800 אלף מנויים, ומשתמשים בהם כדי להפיץ נוזקות כמו RedLine Stealer, Vidar ו-Lumma Stealer.

כפי שצוין בדוח האיומים של ESET למחצית השנייה של 2023, נוזקת Lumma Stealer זכתה להצלחה יוצאת דופן בעיקר במחצית השנייה של השנה הקודמת. נוזקת גניבת המידע הזו, שמוצעת כשירות, ידועה בניסיונות לפגוע בארנקי מטבעות דיגיטליים, בסיסמאות גישה ובהרחבות דפדפן לאימות דו-שלבי, וכן בהדלפת מידע ממחשבים שנפרצו. כפי שמראה דוח האיומים של ESET למחצית הראשונה של 2024, גם RedLine Stealer וגם Lumma Stealer ממשיכות לזרוע הרס, בזמן שבמרבית המקרים הן מתחזות לצ׳יטים או פריצות למשחקי מחשב, ומופצות גם דרך YouTube.

בחלק מהמקרים, פושעי סייבר פורצים לחשבונות Google קיימים ובתוך דקות יוצרים ומפרסמים אלפי סרטונים שמפיצים את נוזקות גניבת המידע האלה. אנשים שמותקפים באופן הזה עשויים לגלות שהמחשב שלהם הודבק בנוזקות שגונבות גם חשבונות בפלטפורמות פופולריות אחרות כמו Instagram, Facebook, ו-X.

כיצד להתגונן מפני סכנות ב-YouTube

הטיפים הבאים יסייעו לכם לשמור על עצמכם בזמן שימוש בפלטפורמה, ובמיוחד אם אתם יוצרי תוכן בפלטפורמה.

1. השתמשו בסיסמאות חזקות וייחודיות – צרו סיסמאות חזקות או ביטויי סיסמאות (Passphrases) והימנעו משימוש באותן

הסיסמאות באתרים שונים. בדקו שימוש באפשרות של ״מפתחות סיסמה״ (Passkeys) – שיטת אימות אלטרנטיבית שמסופקת

ע״י Google.

2. השתמשו באימות דו-שלבי – כדי להוסיף שכבת אבטחה נוספת, השתמשו באימות דו-שלבי לא רק בחשבון ה-Google

שלכם, אלא גם בכל שאר החשבונות שלכם. בכל מקרה בו קיימת אפשרות כזו, השתמשו באימות דו-שלבי שמתבסס על

אפליקציות אימות או מפתחות פיזיים במקום אימות באמצעות SMS.

3. היזהרו מהודעות דוא״ל וקישורים – אל תאמינו לכל הודעה שמגיעה לכאורה מ-YouTube או Google, ובמיוחד אם

בהודעה אתם מתבקשים למסור מידע אישי או סיסמה לחשבון. בדקו את כתובת הדוא״ל של השולח ונסו לאתר סימנים

לפישינג.

בנוסף, הימנעו מלחיצה על קישורים חשודים או הורדה של קבצים מצורפים ממקורות לא ידועים. אותו הכלל חל גם על

אפליקציות או תוכנות אחרות שמקודמות ב-YouTube, אלא אם כן הן מגיעות ממקורות אמינים ומאומתים.

4. עדכנו את מערכת ההפעלה והתוכנות – ודאו שמערכת ההפעלה, הדפדפן ויתר התוכנות מעודכנים לגרסתם האחרונה כדי

להתמודד עם פרצות אבטחה ידועות.

5. עקבו אחר הפעילות בחשבון – בדקו את הפעילות בחשבון באופן קבוע ונסו לאתר פעולות או ניסיונות התחברות חשודים.

אם אתם חושדים שהחשבון שלכם הותקף, פנו למדריך הזה של Google.

6. למדו את עצמכם וטפחו מודעות – קראו על הונאות ואיומי הסייבר החדשים שמחכים לכם ברשת וב-YouTube. אם תדעו

ממה עליכם להיזהר, תוכלו להימנע מנפילה למלכודות של איומים כאלה.

7. דווחו על תוכן חשוד וחסמו אותו – דווחו על כל תוכן, תגובות, קישורים או משתמשים חשודים או פוגעניים לפלטפורמה.

חסימה של משתמשים כאלה יכולה למנוע מהם לפנות אליכם או למשתמשים אחרים.

8. הגנו על המכשירים שלכם – השתמשו בתוכנות אבטחה רב-שכבתית בכל המכשירים שלכם, שתגן עליכם מפני מגוון רחב

של איומים.