חוקרי ESET חושפים קמפיין פשיעת סייבר שכוון ללקוחות של שלושה בנקים צ׳כיים שונים. לנוזקה ששימשה כחלק מהמתקפה ומכונה בשם NGate על ידי ESET, יש יכולת ייחודית: העברת נתונים מכרטיסי התשלום של הקורבן אל מכשירו של התוקף שבו ביצע פריצת Root.

מטרתו העיקרית של הקמפיין היא ביצוע משיכות כספים מחשבונות בנק של קורבנות דרך מכשירי כספומט, ללא ידיעתם או הסכמתם. התוקפים הצליחו לבצע זאת באמצעות העברת נתוני תקשורת לטווח קרוב (NFC) מכרטיסי התשלום הפיזיים של הקורבנות אל מכשיר הטלפון של התוקף דרך מכשירי ה-Android של הקורבנות שהודבקו בנוזקת NGate. לאחר מכן, התוקף השתמש בנתונים האלה כדי לבצע משיכות ממכשירי כספומט. אם השיטה הזאת נכשלה, לתוקף נותרה תוכנית גיבוי שאפשרה לו להעביר כספים מחשבונות הבנק של הקורבנות לחשבונות בנק אחרים.

״לא ראינו טכניקת העברת נתוני NFC חדישה כזאת באף נוזקת Android שהתגלתה בעבר. הטכניקה מתבססת על כלי בשם NFCGate, שתוכנן על ידי סטודנטים באוניברסיטה הטכנית של דרמשטאט שבגרמניה כדי ללכוד, לנתח או לשנות תעבורת נתונים ב-NFC. זו הסיבה לכך שכינינו את משפחת הנוזקות החדשה הזו בשם NGate״, אומר לוקאס סטפנקו, שגילה את הטכניקה והאיום החדישים האלה.

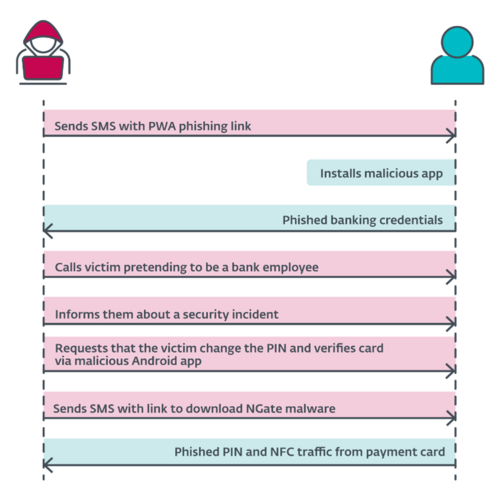

הקורבנות הורידו והתקינו את הנוזקה לאחר שגרמו להם לחשוב שהם נמצאים בקשר עם הבנק שלהם, ושהמכשיר שלהם נפרץ. בפועל, המכשירים של הקורבנות נפרצו מוקדם יותר ללא ידיעתם באמצעות הורדה והתקנה של אפליקציה מקישור שהופיע בהודעת SMS על אפשרות לקבלת החזר מס.

חשוב לציין - נוזקת NGate לעולם לא הייתה זמינה להורדה בחנות Google Play הרשמית.

נוזקת NGate למכשירי Android מקושרת לפעולות הפישינג של קבוצת סייבר שהחלה לפעול בצ׳כיה בנובמבר 2023. עם זאת, ESET מאמינה כי הפעולות האלה הושהו בעקבות מעצר של חשוד במרץ 2024.

תחילה, חוקרי ESET זיהו שקבוצת הסייבר כיוונה את מתקפותיה ללקוחותיהם של בנקים צ׳כיים החל מסוף נובמבר 2023. הנוזקה הופצה באמצעות דומיינים שהיו פעילים לזמן קצר יחסית, והתחזו לאתרי בנקאות לגיטימיים או לאפליקציות בנקאות רשמיות שזמינות להורדה בחנות Google Play.

התוקפים השתמשו בפוטנציאל של ״אפליקציות אינטרנט מתקדמות״, כפי ש-ESET דיווחה בפרסום קודם, למטרה אחת בלבד – לשפר את האסטרטגיה שלהם ולהשתמש בגרסה מתוחכמת יותר של אפליקציות אינטרנט מתקדמות שנקראת WebAPK. בסופו של דבר, הפעולה הביאה להדבקה בנוזקת NGate.

במרץ 2024, גוף המחקר של ESET גילה כי נוזקת NGate החלה להיות זמינה בדומיינים ששימשו בעבר לביצוע מתקפות פישינג, ששימשו להדבקה בנוזקות מסוג PWA ו-WebAPK. לאחר שהאפליקציה הותקנה ונפתחה, NGate מציגה אתר אינטרנט מזויף שמבקש את פרטי הגישה לחשבון הבנק של הקורבן, ואלו נשלחים לשרת של התוקף.

בנוסף ליכולות הפישינג של הנוזקה, NGate מגיעה עם כלי שנקרא NFCGate, בו הנוזקה משתמשת כדי להעביר נתוני NFC בין מכשירים שונים – המכשיר של הקורבן ושל התוקף. חלק מהאפשרויות האלה זמינות רק במכשירים שעברו פריצת Root, אך במקרה הזה העברת הנתונים שנאספו דרך NFC מתאפשרת גם כשהמכשיר השולח לא עבר פריצת Root. בנוסף, נוזקת NGate מבקשת מהקורבנות להזין מידע רגיש כמו מספר זהות בנקאי, תאריך לידה והקוד לכרטיס הבנק. היא גם מבקשת מהם להפעיל את אפשרות ה-NFC בטלפון החכם שלהם, ולאחר מכן הם מתבקשים להצמיד את הכרטיס לחלק האחורי של המכשיר עד לזיהוי הכרטיס ע״י הנוזקה.

בנוסף לטכניקה בה משתמשת נוזקת NGate, פושע סייבר שיש לו קרבה פיזית לכרטיסי תשלום יכול להעתיק אותם ולהשתמש בנתונים שהועתקו מהם. בטכניקה כזאת יכול להשתמש תוקף שמנסה לקרוא נתוני כרטיסים מתוך תיקי צד, ארנקים או ילקוטים שהושארו ללא השגחה כאשר יש בתוכם כרטיסי אשראי – בייחוד במקומות צפופים והומי אדם. עם זאת, התרחיש הזה מוגבל יחסית ומאפשר רק ביצוע תשלומים בהצמדה למכשירי סליקה, בסכומים קטנים יחסית.

״כדי להבטיח הגנה מפני מתקפות מורכבות כמו זו, יש לנקוט במספר צעדים פרו-אקטיביים להתגוננות מטקטיקות כמו פישינג, הנדסה חברתית ונוזקות ל-Android. חלק מהצעדים האלה הם בדיקת כתובות URL של אתרי אינטרנט, הורדת אפליקציות מחנויות רשמיות בלבד, הימנעות מחשיפה ומסירה של סיסמאות וקודים לכרטיסים, שימוש באפליקציות אבטחה לטלפונים ניידים, כיבוי אפשרות ה-NFC בזמן שאינה נחוצה, שימוש בכיסוי מגן לטלפון, או שימוש בכרטיסים וירטואליים בהם נדרש לבצע אימות לפני חיוב או משיכת כספים״, ממליץ סטפנקו.

מידע טכני נוסף על איום ה-NFC החדיש הזה, ניתן לקרוא בבלוג החברה.