חוקרי חברת אבטחת המידע ESET ניתחו שני קמפיינים של קבוצת התקיפהOilRig המיוחסת לאיראן: Outer Space משנת 2021, ו-Juicy Mix מ-2022.

שני הקמפיינים הזדוניים של ריגול הסייבר הללו כוונו באופן בלעדי לארגונים ישראלים, מה שעולה בקנה אחד עם ההתמקדות של הקבוצה במזרח התיכון, ושניהם השתמשו באותם דפוסי פעולה: OilRig פרצה לאתר לגיטימי ועשתה בו שימוש כשרת C&C ולאחר מכן ניצלה חולשת backdoor שלא נצפתה בעבר, וביצעה שימוש במגוון כלי תקיפה המשמשים לאיסוף מידע מהמערכות המותקפות. התוקפים אספו מידע דוגמת פרטי הזדהות והתחברות למערכות מחשבים, קבצי Cookie, היסטוריית גלישה וסיסמאות מהדפדפנים.

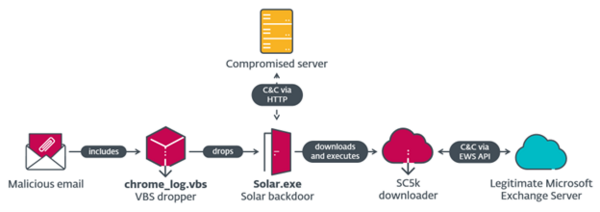

בקמפיין הראשון, Outer Space, OilRig השתמשה בדלת אחורית פשוטה ב-C#/.NET, שלא תועדה בעבר, אותה כינו חוקרי ESET בשם Solar עם קובץ מערכת שנקרא SampleCheck5000 (SC5k), המשמש שרתי Microsoft Exchange לתקשורת C&C.

בקמפיין הזדוני השני, Juicy Mix, קבוצת התקיפה שיפרה את Solar כדי ליצור את הדלת האחורית 'מנגו', בעלת יכולות נוספות ושיטות ערפול. שתי הדלתות האחוריות נפרסו על ידי droppers VBS, אשר ככל הנראה הופצו באמצעות הודעות מייל הכוללות פישינג ממוקד. בנוסף לאיתור וזיהוי ערכת הכלים הזדונית, ESET הודיעה ל-CERT הישראלי על האתרים שנפגעו.

ESET קראה לדלת האחורית בשם Solar בעקבות הדמיון לשימוש בשיטת שמות מבוססת אסטרונומיה בשמות הפונקציות והמשימות שלה; לדלת האחורית החדשה, החוקרים קראו מנגו, בהתבסס על שם המכלול הפנימי ושם הקובץ שלו.

לדלת האחורית Solar יש פונקציונליות בסיסית בה ניתן להשתמש בין היתר להורדה, הרצה וחילוץ אוטומטי של קבצים. לפני השימוש ב-Solar, קבוצת OilRig השתמשה בשרת אינטרנט של חברת משאבי אנוש ישראלית כשרת C&C.

בקמפיין השני, Juicy Mix, קבוצת OilRig עברה משימוש בדלת האחורית Solar, לשימוש בדלת האחורית המשופרת מנגו.

שיטת הפעולה דומה ל-Solar ובעלת יכולות חופפות כאשר ESET זיהתה שינויים טכניים בולטים כמו טכניקת התחמקות מתקדמת שלא היתה בשימוש בדלת האחורית הקודמת. "מטרת הטכניקה הזו היא למנוע מפתרונות האבטחה בתחנות הקצה מלהגן בהתאם להגדרות המשתמש באמצעות DLL בתהליך. אמנם הפרמטר לא היה בשימוש בדגימה שניתחנו, אך ניתן יהיה להפעיל אותו בגרסאות עתידיות", מציינת חוקרת Zuzana Hromcová ,ESET, שניתחה את שני הקמפיינים של OilRig.

קבוצת OilRig הידועה גם בשם APT34, Lyceum או Siamesekitten היא קבוצת ריגול סייבר שפעילה מאז 2014 לפחות, ומקובל להאמין שבסיס פעילותה הוא באיראן. הקבוצה מכוונת בעיקר לממשלות במזרח התיכון ולמגוון רחב של ענפים, כולל כימיקלים, אנרגיה, פיננסים ותקשורת.