״איך הדבר הזה הצליח?״

זו השאלה שגם מנהלים בכירים וגם מומחים במרכזי ניהול אירועי סייבר (SOC – Security Operations Centers) עשויים לשאול את עצמם אחרי מתקפת כופרה מוצלחת.

בדרך כלל הסיפור די דומה – הודעת פישינג אקראית מוצאת את דרכה לתיבת הדוא״ל של אחד העובדים, שבתורו מספק מידע מזהה אישי, כמו פרטים על חשבונות העבודה, ליישות שנראית לגיטימית לכאורה.

הנדסה חברתית והונאות בדוא״ל ממשיכות להיות האיום המוביל על עסקים בכל רחבי העולם, ומחלקת המחקר של ESET מזהה שסוגי האיומים הנפוצים ביותר שזוהו בהודעות דוא״ל הם מתקפות פישינג וסוסים טרויאנים.

לאחרונה, חברת Insomniac Games, חברת בת של PlayStation Studios, נדרשה לשלם דמי כופר שהובילו להדלפה של מספר טרה-בייטים של נתונים, שכן הסטודיו סירב לשלם את הכופר שנדרש ממנו (ולמרות התוצאה, זו אסטרטגיה לגיטימית, שכן פושעי סייבר לא מצטיינים באמינותם).

האם ישנה גישה אבטחתית שהייתה יכולה למנוע מתקפה כזו? בואו ונחקור גישה שמתמקדת במניעה תחילה באמצעות פתרונות זיהוי ותגובה מורחבים (XDR) או זיהוי ותגובה מנוהלים (MDR).

איומים מתמשכים ממשיכים לאיים על עסקים יציבים

במובן מסוים, אין הרבה הבדל בין כופרות או מתקפות סייבר באופן כללי לבין סיפורי אגדות שבהם הרשע חוטף את הנסיכה וגיבורים אצילי-לב ממהרים להציל אותה.

אך, במקום דרקונים שמנסים לשרוף טירות ענקיות, אנחנו מדברים על סוגי נוזקות מסוכנים שנשלחים לחדור אל הטירות האלה ולכבוש אותן. הגיבורים אצילי הלב, שהם למעשה מומחי האבטחה, ינסו להגן על מה שהיה נראה כמו טירה מבוצרת שכוללת אמצעי הגנה והתרעה מכל צדדיה – חוץ מהחור האדיר שנפער מתחת לקירות הצפוניים של הטירה ומוסתר ע״י שיח ירוק.

אולי קצת הגזמנו עם המטאפורה, אך הרעיון ברור – תמיד יכולות להיות נקודות תורפה מסוימות, וקטורי ומשטחי איום שאינם מוגנים, או פערים בהגנות שקשה לזהות אותם ממבט ראשון.

גורמים זדוניים ימשיכו לנסות ולחדור למערכות פנימיות של עסקים, מכיוון ששם הם יוכלו למצוא את הרשאות הגישה, הקבצים והנתונים החשובים ביותר, שקרובים לליבם של מנהלים ומנכ״לים. הערך שלהם יכול להגיע למיליונים ולעיתים אפילו למיליארדים (דולר או אירו). העבריינים מודעים לכך, ולכן הם ימשיכו לעשות את המיטב כדי למשוך את הכיסא מתחת לאנשים שעוסקים באבטחת העסקים.

בואו ניקח כדוגמה את מתקפות SolarWinds ו-MOVEit, שכוונו לשרשראות אספקה. המוקדמת מהן התרחשה ב-2020 ונבעה בין היתר מחולשות שלא הוערכו ולא תוקשרו כראוי, בעוד שהשנייה, בשנת 2023, נבעה מניצול פרצה בתוכנה להעברת קבצים שאפשרה קבלת גישה לנתוני לקוחות רגישים. על פי הערכה של Emsisoft התוצאה של מתקפת MOVEit מוערכת בנזק ב-15 מיליארד דולר, לאחר שהמתקפה השפיעה על כ-2,726 ארגונים. אומרים שיש דברים שאין להם מחיר, כמו בריאות או בטיחות, אך באבטחת סייבר לכל דבר יש מחיר.

בשתי המתקפות הללו, אין חשיבות לכך שהמתקפה כוונה לעסק ספציפי, מכיוון שבהתאם לטבען של מתקפות על שרשראות אספקה, כל שותף או לקוח יכול לסבול מנזק עקיף, כשבמרבית המקרים נתוניהם נחשפים ומודלפים כתוצאה מהמתקפה. אפשר להגיד שכל עוד אנחנו מדברים על מתקפות על שרשראות אספקה, אף אחד לא מוגן – אלא אם הם ישקיעו באמצעי הגנה מתאימים, כמו השקעה בשירות XDR או MDR.

חולשות אבטחה בכל מקום

כיום קשה למנוע חולשות zero-day, מכיוון שבמרבית המקרים הן נובעות מפגמים בתוכנות שאפילו המפתחים לא מודעים להם – ומכאן הגיע שמן של החולשות האלה.

חולשות יכולות להיחשף ולהתווסף לבסיסי נתונים ע״י ארגונים כמו MITRE, שמתחזקת רישומים של חולשות ופגיעות נפוצות (CVEs – Common Vulnerabilities and Exposures).

דרך אחת למנוע ניצול של חולשת אבטחה היא עדכון קבוע של מערכות ואפליקציות, באמצעות עדכוני אבטחה או התקנה של טלאי אבטחה לחולשות ידועות באמצעות מנגנונים לניהול תיקוני אבטחה.

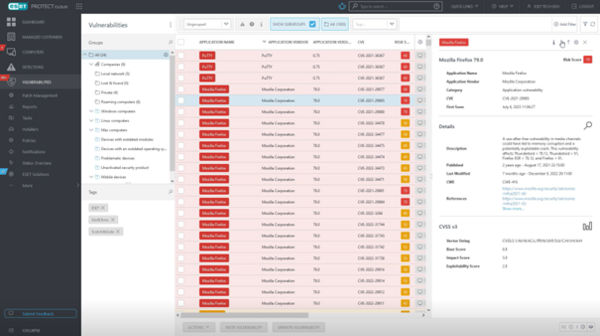

פתרונות כמו ESET Vulnerability and Patch Management מספקים סקירה של החולשות הבעייתיות ביותר על בסיס האפליקציות הקיימות במערכת, ומאפשר התקנה מיידית של טלאי אבטחה.

הסיבה לכך שחולשות אבטחה הן חלק חשוב כל כך מהתמונה הכללית היא שעדכון ותיקון פרצות אבטחה מגדירות הצלחה או כישלון של ניהול מערך האבטחה החברה. מנהלי אבטחה חייבים להראות אפקטיביות בתחום הזה, גם לעובדים בתחומי המשרד וגם לעובדים באופן היברידי או מרוחק לחלוטין. זה נכון בכל מקרה ולא תלוי באופן השימוש במכשירים מחוץ לתחומי החברה, וחייב לחול גם על תחומים ופעילויות שעשויים להיות סמויים מעיניהם של מנהלי האבטחה. מכאן נובע מגוון רחב של בעיות, כמו חולשות חדשות פוטנציאליות, התקריות שעשויות לנבוע מהן, ומשתמשים שעלולים להיות מותקפים ושיש להם גישה לרשתות ונתונים פנימיים קריטיים דרך המחשבים, הטלפונים או מכשירי הטאבלט שלהם.

עם הפיכתם של כלים מבוססי-ענן לחלק שגרתי מפעילות עסקית, הנ״ל הופכים לחשובים עוד יותר. כתוצאה מכך, אבטחת ענן הפכה לחלק עיקרי ממניעת האיומים, שכן כיום מרבית החברות משתמשות במוצרים כמו SharePoint או מאגרי נתונים פנימיים מבוססי-ענן ורשתות שיתוף אחרים. נוסף על כך, גם היתרונות וגם החסרונות של מוצרים כאלה מחלחלים מטה לאפליקציות מבוססות-ענן כמו Office 365 או Google Workspace Suite, כך שככל שהקשר בין שרת פנימי ומשתמש חיצוני חזק יותר, כך ישנן יותר הזדמנויות לניצול חולשות אבטחה. אפשר לראות זאת בבירור במקרים בהם, למשל, תוכנת Microsoft Teams נוצלה כאמצעי לשיתוף נוזקות דרך חשבונות חיצוניים שכלל לא היו שייכים לארגון שהותקף.

ניטור של רשת מורחבת

אבטחת ענן היא חשובה, אך אינה מספקת, במיוחד מנקודת המבט של מנהל אבטחה שעשוי לרצות ולהבין באופן עמוק יותר את רשת החברה שבה הוא עובד באמצעות התראות, כללים וטריגרים ספציפיים שידגישו בעיות שעולות בזמן רגעים קריטיים כמו למשל הרגעים בהם תוקף מנסה לנצל את אחד מנכסי החברה.

מנהלים מיומנים יבחרו בדרך כלל בפתרון XDR כדי להבין את הסביבה שלהם, שכולל גישה לאפשרויות מהירות לטיפול בתקריות פוטנציאליות. כל זה נחמד מאוד, כל עוד לארגון יש את המשאבים הנדרשים כדי לרכוש ולתחזק פתרון כזה.

כמובן, משימות XDR יכולות להפוך לפשוטות יותר באמצעות הטמעת פתרונות תוכנה אפקטיביים ואינטואיטיביים כמו אלו שמוצעים ב-ESET Inspect, שהופך את חייהם של מנהלי האבטחה לקלים יותר באמצעות מערך של כללים מוגדרים מראש, אותם ניתן לשפר בקלות יחסית באמצעות שינוי הגדרות בממשק. אך זה לוקח זמן, ודורש מהמנהל להכיר את סביבתו במידה מספקת כדי לזהות את הכללים אותם צריך להגדיר, לשנות ולהפעיל, ובאיזה סדר עדיפויות.

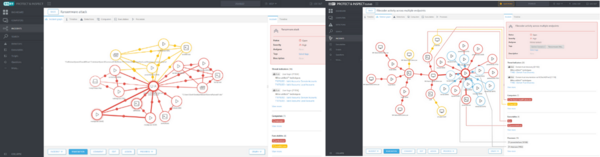

זיהוי המבוסס על חוקים מדגיש את האירועים החשובים ביותר לאנשי האבטחה.

מהנקודה הזאת, יכולות כמו כלי התחקור האוטומטי שכלול ב-ESET Inspect יכול לסייע רבות לזירוז תהליכי טיפול והחזרה לשגרה, ונותן למנהל זמן ומרחב להתמקדות בעניינים חשובים אחרים.

כלי התחקור האוטומטי ממפה את התקרית כולה, והופך את עבודת המנהל לקלה יותר.

אך האם זה באמת מספיק? האם פתרון XDR יכול למנוע מתקפות כופרה כמו המתקפה על סטודיו משחקי המחשב אותה הזכרנו?

הגיע הזמן לעצור את איומי הכופר

אכן, שימוש בפתרון XDR הוא דרך למניעת הרצה של כופרות, אך המנהלים צריכים להיות מהירים מספיק ולהגיב בזמן, לעצור את האיום בכל מקום שהוא, ולהרוג אותו בשנייה בה נודע על הפריצה למערכת.

פתרון XDR יכול לסייע בזה, שכן הוא מאפשר צפייה בפרטים הקטנים של סביבת החברה. במהלך מתקפת MOVEit, למשל, ESET Inspect הצליח לזהות את הפריצה ונתן למנהלים קבצי לוגים הנוגעים לפריצה.

ואם זה לא מספיק, או אם חברה זקוקה לעזרה מקצועית יותר כדי לתת מענה בזריזות לצורכי הטיפול וההחזרה לשגרה, שירותים הכוללים פניות גבוהה של מומחי אבטחה המצוידים בתוכנות מקצועיות – פתרונות MDR – הם הבחירה הטבעית.

פתרונות MDR דומים מאוד לפתרונות XDR, אך יש להם מימד נוסף – זהו שירות שמעסיק מומחים אמיתיים שמנהלים את אבטחת הסייבר של חברות. פתרון XDR הוא בחירה מצוינת לעסקים שיש בהם מספיק מומחי אבטחה, ידע מאורגן ויכולת להתמודד עם איומים מורכבים, אך פתרון MDR מביא את האבטחה לגבהים חדשים באמצעות מומחים שבאים עם ידע רחב בנוגע לכלי האבטחה בו הם משתמשים (XDR) וסביבת האיום.

במקרה בו מתקפת כופר מתרחשת בזמן שהעסק סגור, צוות ה-MDR עדיין יכול להגיב באופן מיידי לאיום למרות היעדרם של אנשי אבטחה פנים-ארגוניים.

לעצור תקרית אבטחה בזמן התרחשותה זה דבר אחד, אך מניעה פרו-אקטיבית של התרחשות תקרית כזאת מלכתחילה היא דבר אחר לחלוטין.

פתרונות XDR ו-MDR הם בחירות מצוינות ככלים ללחימה בכופרות ואיומים דומים, שכן הם מאפשרים לחברות להיות מודעות גם לאיומים החבויים ביותר.

לקבלת הצעת מחיר לפתרון הגנה לארגון ניתן ליצור איתנו קשר:

Unable to get data from our server. Try again later, please.