Végpontvédelem

Az ESET megoldásai többrétegű megközelítést alkalmaznak, amelyek többfajta technológiát használnak a teljesítmény, az észlelés és az alacsony számú téves riasztások folyamatos egyensúlyának megteremtése érdekében, lehetővé téve a vállalatok számára:

- A zsarolóprogramok elleni védelmet

- A célzott támadások elhárítását

- Az adatszivárgások megelőzését

- A fájl nélküli támadások kivédését

- A fejlett, folyamatos fenyegetések (ATP-k) észlelését

- A mobileszközök védelmét és menedzselését

Fedezze fel az ESET végpontvédelmi funkcióit!

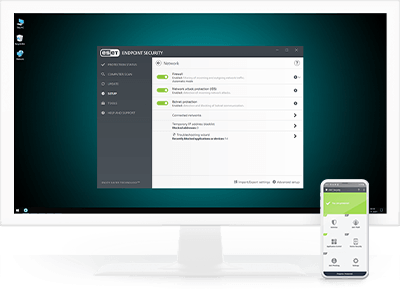

Egyetlen felületről menedzselhető

Minden ESET-végpont, beleértve a kliens végpontokat és mobilokat is, kezelhető az ESET PROTECT felhőalapú egységesített menedzsmentfelületéről.

A fájl nélküli támadások kivédése

Az ESET végpontvédelmi platformokba beépített korlátozó mechanizmusok segítségével észlelhetővé válnak a fájl nélküli támadások esetében alkalmazott kártékonnyá tett vagy eltérített alkalmazások. Dedikált keresőmotorok is készültek, hogy folyamatosan ellenőrizzék a memóriát gyanús entitások után kutatva.

Célzott támadások elhárítása

Az ESET végpontvédelmi megoldásai a fenyegetésekkel kapcsolatos globális információk felhasználásával rangsorolják, és hatékonyan blokkolják a legújabb fenyegetéseket, mielőtt azok a világon bárhol máshol megjelenhetnének. Ezenkívül megoldásaink felhőalapú frissítést is tartalmaznak, hogy gyorsan reagálhassanak egy esetleges kimaradt észlelés esetén anélkül, hogy a rendszeres frissítésre kellene várni.

Biztosítsa böngészője védelmét

A felhasználók főként a böngészőn keresztül érik el a vállalat adatait, legyenek azok akár az intraneten, akár a felhőben tárolva. Ez a speciális védelmi réteg kifejezetten a böngészőkre összpontosít, így biztosítva vállalkozása értékeit. Fokozott memória- és billentyűzetvédelmet nyújt a böngésző számára, lehetővé teszi azt, hogy bizonyos, a rendszergazdák által megadott URL-ekre is kiterjedjen a böngészővédelem.

Hálózati támadások elleni védelem

A Hálózati támadások elleni védelem megakadályozza az exploitok kihasználását hálózati szinten, így védelmet biztosít a zsarolóvírus támadásokkal szemben.

Botnet elleni védelem

Az ESET botnet elleni védelme észleli a botnetek kártékony kommunikációját, és egyúttal azonosítja is a káros folyamatot.

Gépi tanulás

Az ESET végpontvédelmi megoldásai 1997 óta használják a gépi tanulást, az összes többi védelmi réteggel kiegészítve. A gépi tanulást konszolidált kimenetek és neurális hálózatok formájában használjuk. A hálózat alapos vizsgálatához a rendszergazdák bekapcsolhatják a speciális agresszív gépi tanulási módot, amely internetkapcsolat nélkül is működik.

Beépített sandbox technológia

Az ESET terméken belüli sandbox technológiája segít az olyan fertőzések felderítésében, amelyek megpróbálják elkerülni az azonosításukat, forráskódjuk értelmezhetetlenné tételével.

Zsarolóprogramok elleni védelem

Az ESET zsarolóprogramok elleni védelme egy kiegészítő réteg, melynek feladata a felhasználók megóvása a váltságdíjat követelő zsarolóvírusoktól. Ez a védelmi modul a viselkedés- és reputáció alapú heurisztika segítségével figyeli és kiértékeli az összes futtatott alkalmazást.

Viselkedés-alapú észlelés és blokkolás – HIPS

Az ESET host-alapú behatolásmegelőző rendszere (Host-based Intrusion Detection System - HIPS) figyeli a rendszer aktivitását és előre meghatározott szabályok segítségével azonosítja a rendszer szokatlan viselkedését.

UEFI Scanner

Az ESET az első olyan IT biztonsági vállalat, amely védelmet biztosít azon, a számítógépet mélyebb szinten támadó fertőzésekkel szemben, amelyek még az operációs rendszer betöltődése előtt indulnak. Az ESET UEFI Scanner ellenőrzi és szavatolja az UEFI szabványnak megfelelő, bootolás előtti rendszerkörnyezet érintetlenségét, biztonságát. Feladata a rendszer firmware-ének ellenőrzése, illetve annak módosulása esetén a felhasználó értesítése a váratlan eseményről.

Továbbfejlesztett memóriaellenőrzés

A továbbfejlesztett memóriaellenőrzés hatékonyan kezeli a bonyolult összezavarást és/vagy erős titkosítást alkalmazó modern kártevők problémáját. Figyeli a gyanús folyamatokat, és ellenőrzi azokat, amint felfedik magukat a rendszer memóriájában. A fájl nélküli fertőzések anélkül működnek, hogy a fájlrendszerben tartósan észlelhető állandó komponensekre lenne szükség. Csak a memória vizsgálata képes sikeresen észlelni és megállítani az ilyen rosszindulatú támadásokat.

Exploit blokkoló

Az exploit blokkoló azokat a programokat figyeli, amelyeknek gyakran kihasználják a sebezhetőségeit (pl. böngészők, PDF-olvasók, levelezőprogramok, Flash Player stb.), de nem csupán a sebezhetőségek azonosítóit figyeli, hanem észleli az azok kihasználására irányuló technikákat is. Működése során ellenőrzi az adott folyamatot, és ha azt gyanúsnak találja, akkor azt a fenyegetést azon nyomban blokkolja a számítógépen.

Brute force támadások elleni védelem

Érzékeli és blokkolja azokat az automatizált támadásokat, amelyek jelszókitaláló technikákat próbálnak használni a hálózathoz való hozzáférés érdekében.