A hackerek tisztában vannak azzal, hogy minden védelmi rendszer leggyengébb pontja az ember. A social engineering támadási módszer is erre az alapelvre épít. A módszerrel a kiberbűnözők a felhasználókat oly módon manipulálhatják, hogy az áldozatok ne tartsák be a biztonsági- vagy egyéb üzleti folyamatok protokolljait, és így teret engedjenek a káros tevékenységeknek vagy érzékeny információk kiszivárogtatásának.

Hogyan működik a social engineering?

A legtöbb social engineering módszer nem igényel technikai ismereteket a támadó részéről. Ez azt jelenti, hogy szinte bárki - a kisstílű tolvajoktól a legkifinomultabb támadókig - eredményeket érhet el ezen a téren.

Social engineering, azaz pszichológia manipuláció alatt azt értjük, amikor egy jogosultsággal rendelkező személy egy jogosulatlan felhasználó számára adatokat ad át, vagy lehetőséget nyújt a rendszerbe való belépésre, a másik személy megtévesztő viselkedése miatt. A pszichológiai befolyásolás az a fajta támadás, amikor a kiberbűnöző nem a technológia sebezhetőségeit használja ki egy-egy támadás során, hanem az emberi befolyásolhatóság a fő fegyvere.

A kiberbiztonság területén számos olyan támadási módszer létezik, amely a social engineering technikáit alkalmazza. A legismertebbek a spam és az adathalászat:

Spam, azaz levélszemét minden olyan kéretlen üzenet, amelyet tömegesen küldenek ki. Leggyakoribb formája az e-mail, de SMS-ben, illetve közösségi média oldalakon vagy azonnali üzenetküldő szolgáltatáson keresztül is érkezhet. A spam önmagában nem egy social engineering módszer, de egyes fajtái olyan manipulációs technikákat használnak, mint például az adathalászat, valamint a rosszindulatú mellékletek vagy linkek terjesztése.

Az adathalászat a pszichológiai manipulációs támadások egy olyan formája, amelyben a bűnelkövető megbízható személynek vagy szervezetnek adja ki magát annak érdekében, hogy bizalmas információkat csaljon ki az áldozattól. Az ilyen típusú csalások egyik jellemző eleme a sürgetés, de akár ijesztő taktikákat is alkalmaznak, hogy az áldozatot rákényszerítsék a támadó kéréseinek teljesítésére. Az adathalász kampányok célpontjában egyaránt állhatnak nagyszámú, általános felhasználói csoportok, vagy egy konkrét áldozat vagy áldozatok.

A fentieken kívül számos más módszer is létezik, amelyre érdemes figyelnünk. Ezekről ide kattintva tudhat meg többet.

Miért fontos, hogy a KKV-k felkészüljenek a social engineering veszélyeire?

A Zogby Analytics az USA Nemzeti Kiberbiztonsági Szövetsége nevében végzett 2019. évi felmérése szerint egyre több KKV ismeri fel azt, hogy a kiberbűnözők célpontjai közé tartoznak. A 251-500 alkalmazottat foglalkoztató vállalatok csaknem fele (44%) állította, hogy az elmúlt egy évben tapasztaltak érzékeny adatokat érintő támadást. A felmérés szerint a kisvállalkozások 88%-a gondolja úgy, hogy legalább "kissé valószínű" célpont a kiberbűnözők számára, közel felük (46%) pedig úgy gondolja, hogy "nagyon valószínű" célpontnak minősülnek.

Ezek a támadások súlyos kárt tudnak okozni, ezt jól szemlélteti az FBI Internetes Bűnözés Központjának (IC3) éves jelentése. Az FBI becslései szerint egyedül 2018-ban az amerikai vállalatok több mint 2,7 milliárd dollár veszteséget könyvelhettek el a kibertámadások miatt, ideértve az üzleti e-mailek feltöréséhez (BEC) és e-mail fiókok feltöréséhez (EAC) kapcsolódó jogosulatlan pénzátutalásokat is, amelyek önmagukban 1,2 milliárd dollárt tesznek ki.

Hogyan ismerhetőek fel a social engineering támadások?

Számos előjele lehet egy social engineering támadásnak. A helytelen megfogalmazás és a helyesírás hibák szembetűnőek lehetnek. Ugyanígy árulkodó jel lehet, hogy azonnali reakciót szeretnének kiváltani az áldozatból, arra buzdítják a címzettet, hogy kérdések és közbevetések nélkül sürgősen cselekedjen. Bármely érzékeny adatok iránti kérelemnek azonnal gyanúsnak kell lennie: megbízható, jó hírű cégek normál esetben nem kérnek jelszavakat vagy személyes adatokat e-mailben vagy szöveges üzenetben.

Néhány árulkodó jel, amely social engineering támadásra utal:

1. Közönséges és gyenge nyelvhasználat

2. Furcsa feladó e-mail cím

3. Sürgetés

4. Érzékeny információk kérése

5. Ha valami túl jól hangzik, hogy igaz legyen, akkor valószínűleg úgy is van

5 módszer, amellyel megvédheti vállalkozását a social engineering támadásoktól

1. Rendszeres kiberbiztonsági képzés minden alkalmazott számára, beleértve a felső vezetést és az IT személyzetet is. Ne feledje, a social engineering technikák az áldozatok alacsony kiberbiztonsági ismereteire támaszkodnak. Elengedhetetlen, hogy a képzések bemutassák vagy szimulálják a valós szituációkat. Az oktatás egyes pontjainak gyakorlati jellegűeknek kell lenniük és a valós életben, az oktatóhelyiségen kívül kell bemutatni azokat.

2. Szűrje ki a gyenge jelszavakat, amelyek potenciális biztonsági rést jelentenek a szervezet hálózatában a támadók számára. Keresse meg, és kezelje ezeket a gyenge pontokat, és egészítse ki a jelszavakat egy további biztonsági réteggel, a több faktoros hitelesítés bevezetésével.

3. Vezessenek be technikai megoldásokat a csalásokkal kapcsolatos kommunikáció kezelésére annak érdekében, hogy a spam és az adathalász üzenetek észlelhetőek és semlegesíthetőek legyenek, majd pedig törlésre kerüljenek. Az ESET vállalati termékei között többféle megoldást is találhat a védekezésre.

4. Készítsen közérthető biztonsági házirendeket, amely meghatározza, hogy a munkavállalóknak milyen lépéseket kell megtenniük, ha felmerül bennük a gyanú, hogy pszichológiai manipulációs kísérlettel találkoztak.

5. Lássuk el céges eszközeinket többrétegű, megbízható végpontvédelemmel, és használjunk központi menedzsment megoldásokat, amelyekkel a rendszergazdák könnyen áttekinthetik a hálózatot, és észlelhetik a potenciális veszélyforrásokat.

Vegye fel a harcot a social engineering ellen most!

ESET PROTECT

Advanced

Védje szervezetét a social engineering támadásokkal szemben az ESET többrétegű végpontvédelmi megoldásainak - beleértve a felhőalapú LiveGrid® hálózati támadások elleni védelem, valamint az ESET PROTECT kezelőfelület - használatával, amelynek segítségével a rendszergazdák teljes és részletes betekintést nyerhetnek a szervezet hálózatára a nap 24 órájában.

Hatékony megoldásaink adatainak védelméhez

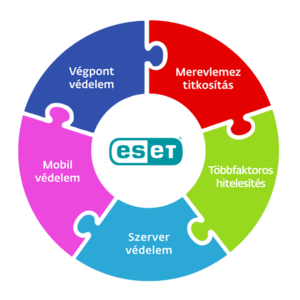

Az ESET az alábbi megoldásokat kínálja, amelyekkel nagyobb biztonságban tudhatja bizalmas adatait:

Végpontvédelem

Merevlemez titkosítás

Többfaktoros hitelesítés

Szervervédelem

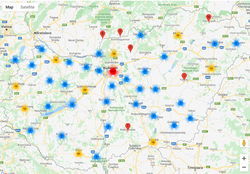

Szeretné kipróbálni megoldásainkat? Találja meg az Önhöz legközelebb eső viszonteladó partnereinket!

Kérdezzen szakértőinktől díjmentesen!

Bizonytalan abban, hogy vállalkozásának milyen szintű védelemre lenne szüksége? Szeretné kötelezettségek nélkül kipróbálni megoldásainkat? Szeretne többet megtudni a fenyegetésekről és kivédésükről? Magyar szakértői csapatunk díjmentesen segít Önnek már a legelső lépések során is - forduljon hozzánk bizalommal! Kérjük, pontosan adja meg elérhetőségeit, hogy kollégáink fel tudják venni Önnel a kapcsolatot.

Ismeretlen kifejezést talált a szövegben?

Összegyűjtöttük Önnek a legfontosabb IT biztonsági kifejezéseket, amelyekkel könnyebben értelmezheti adatvédelmi és informatikai témájú cikkeinket. Kattintson ide, és keresse meg az Ön által még nem ismert kifejezést!