Az egyik partnere email értesítőt küld Önnek egy lejárt számláról.

Miután megnyitja az email mellékletét, rövidesen az összes céges számítógépen egy üzenet jelenik meg, mely szerint az összes fájl titkosításra került, és csak váltságdíj ellenében állíthatók vissza. Minden jel arra utal, hogy a cégét zsarolóvírus támadás érte.

Mik azok a zsarolóvírusok és hogyan ismerhetők fel?

A KKV-kat érintő egyik legnagyobb biztonsági rizikót a zsarolóvírusok jelentik, amelyek veszélyeztethetik, de akár meg is béníthatják a cégek működését. Elsődleges céljuk, hogy pénzt szerezzenek az áldozataiktól.

A zsarolóvírusok (angolul ransomware) olyan kártékony szoftverek, melyek zárolhatják az eszközöket vagy titkosíthatják az eszközökön lévő adatokat annak érdekében, hogy pénzt csikarjanak ki a tulajdonostól. Ezért az incidens után általában egy váltságdíj követelő képernyő, vagy dokumentum jelenik meg az áldozatul esett eszköz kijelzőjén, melyben az elkövetők azt ígérik – természetesen bármiféle garancia nélkül –, hogy egy adott összegért cserébe visszaállítják a hozzáférést az érintett géphez vagy adatokhoz. Számos variánsuk a titkosított fájlok kiterjesztését is megváltoztatja.

A zsarolóvírusok legújabb változatai a fenyegetést azzal is kiegészítik, hogy ha nem fizetjük ki a váltságdíjat, az ellopott bizalmas vállalati dokumentumokat azonnal feltöltik egy nyilvános weboldalra.

Hogyan terjednek a zsarolóvírusok?

- Emailen keresztül, a mellékletben csatolt tömörített vagy dupla fájlkiterjesztésű (pl.: szerzodes.doc.exe) állományokban: ebben az esetben a támadók a levél szövegében számlákra vagy hivatalos dokumentumokra hivatkozva, esetleg valódi partnereket megszemélyesítve próbálják rávenni a gyanútlan felhasználót, hogy nyissa meg a mellékletet vagy kattintson a levél törzsében lévő hivatkozásra.

- RDP hozzáféréseken keresztül: a vállalkozások esetében a távoli munkavégzéshez használt, az internet felé nyitott Távoli asztal, azaz RDP (Remote Desktop Procedure) hozzáféréseket sok esetben gyenge, nem egyedi jelszavak védik. Ezt feltörve a támadók jogosultságot szereznek, amellyel bejutnak valamelyik számítógépbe, ahol ezután trójai program futtatásával megkezdik az adott gép, illetve a hálózaton található többi eszköz támadását.

- Online reklámokon keresztül: ebben az esetben népszerű oldalakon elhelyezett reklámra vagy linkre kattintva töltődik le a kártevő a felhasználó eszközére.

- Sérülékenységet kihasználva: egy szoftver vagy hardver sérülékenységét kiaknázva jut be és szerez jogosultságokat a kártevő.

- Torrent oldalakon keresztül: ebben az esetben ismert, népszerű programok aktiválási kulcsának álcázza magát a vírus.

- Fertőzött weboldalakon keresztül: a rosszindulatú weboldal megnyitásakor a kártékony program automatikusan letöltődik az eszközünkre.

Mi történik ezután?

Miután a zsarolóvírus állományai bejutottak az eszközre, a megszerzett jogosultsággal a program futtatása előtt a támadók megpróbálják kikapcsolni az eszközön található biztonsági megoldást, hogy az ne állhasson a kártékony kódok útjába. Ezután megkezdődik az összes elérhető állomány titkosítása, beleértve minden csatlakoztatott meghajtót és tárhelyet, amelyhez jogosultságot tudtak szerezni a támadók. Tehát a támadás ideje alatt elérhető hálózati meghajtóktól kezdve a pendrive-okon és külső merevlemezeken át akár még a felhős tárhelyeken tárolt adatok is titkosításra kerülhetnek.

Milyen zsarolóvírus típusokkal találkozhatunk?

Lemezkódoló

Titkosítja az egész merevlemezt, és megakadályozza a felhasználót, hogy hozzáférjen az operációs rendszerhez.

Képernyőzároló

Megakadályozza a hozzáférést az eszköz képernyőjéhez, és egy olyan üzenetet jelenít meg, amely minden más ablakot elfed.

Crypto-zsaroló vírus

Titkosítja a merevlemezen található adatokat.

PIN-lezáró

Androidos eszközöket támad, amelyeken megváltoztatja a hozzáférési kódot, hogy a tulajdonos ne tudja feloldani a készüléket.

Mit tegyünk, ha baj történt?

Próbáljuk csökkenteni a károkat: azonnal válasszuk le a hálózatról a fertőzött eszközt, és állítsuk le a kifelé nyitott szolgáltatásokat, illetve a belső fájlmegosztást.

Ne csatlakoztassunk a fertőzött eszközhöz pendrive-ot vagy külső merevlemezt, mert így a fertőzést tovább vihetjük más eszközökre.

Amennyiben a támadás ügyfél adatokat is érintett, értesítenünk kell a hatóságokat és az érintetteket.

Vegyük fel a kapcsolatot az ESET IT szakembereivel, akik felmérik a fájlok visszaszerzésének lehetőségeit.

Érdemes-e fizetnünk?

Sajnos nincs garancia arra, hogy a támadók valóban visszaállítják az elkódolt adatokat a váltságdíj kifizetése után. Bizonyos esetekben ezt nem is tudják megtenni, vagy szándékosan, vagy egyszerűen a nem hozzáértő programozás miatt. A követeléseik teljesítése ráadásul felbátoríthatja őket, hogy még nagyobb összeget kérjenek. Nem elhanyagolható szempont az sem, hogy az összeg kifizetésével a feketepiacot tápláljuk.

A fenti érveket figyelembe véve mi azt tanácsoljuk, hogy soha ne fizesse ki a követelt összeget. Ha felmerül a zsarolóvírus támadás gyanúja, először vegye fel a kapcsolatot IT szakembereinkkel, akik megvizsgálják, hogy milyen lehetőségek vannak a titkosított fájlok visszafejtésére.

Kisvállalkozásként hogyan védekezhetünk a zsarolókártevők ellen?

1. Használjon valamilyen megbízható védelmi megoldást eszközein. Javaslataink:

- Windows: ESET Internet Security vagy ESET NOD32 Antivirus

- macOS: ESET Cyber Security Pro vagy Cyber Security

- Android: ESET Mobile Security for Android

2. A naprakész, maximális védelem eléréséhez kiemelten fontos:

- Biztonsági szoftvereinknél az ESET legújabb frissítéseinek telepítése, valamint a legújabb termékverzió használata.

- Az operációs rendszer (Windows, macOS), a böngészők és a további telepített szoftverek frissítése, naprakészen tartása. A biztonsági szint maximalizálása miatt egyáltalán nem javasoljuk az operációs rendszer automatikus frissítésének kikapcsolását.

3. A biztonsági szoftver beállításait minden esetben védje egyedi, erős jelszóval. Ezzel megakadályozhatja, hogy a támadók a kártékony kód futtatása előtt kikapcsolják az alkalmazást.

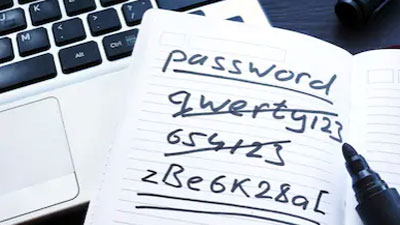

4. Minden esetben használjon erős, legalább 15–20 karakter hosszú, egyszer használatos jelszavakat.

5. Ismeretlen feladótól érkezett e-mailekben ne nyissa meg a mellékletet, főleg ha ez tömörített állomány.

6. Készítsen rendszeresen ún. offline biztonsági mentést adatairól, amelyek segítségével egy esetleges fertőzés esetén azok visszaállíthatók. Biztonsági mentéseit olyan külső adathordozókon tárolja, amelyek csak a mentés ideje alatt vannak csatlakoztatva a számítógéphez.

7. Gondolja át, mielőtt bármilyen hivatkozást megnyitna a közösségi média felületeken vagy csevegőkben.

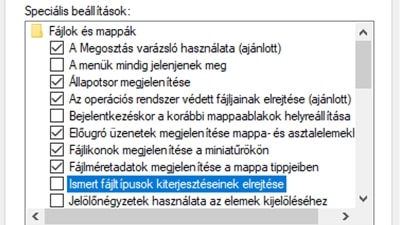

8. Ne nyissa meg a kettős kiterjesztésű fájlokat, pl.: tablazat.xlsx.scr

9. Kapcsolja ki az operációs rendszer „Automatikus lejátszás” funkcióját. Ezzel megakadályozhatja az ártalmas folyamatok automatikus futtatását olyan külső adathordozókról, mint például az USB memória kártyák vagy a pendrive-ok.

10. Ha gyanús viselkedést észlel a számítógépén, azonnal szakítsa meg az internetkapcsolatot. Ezzel megszakíthatja a kommunikációt a zsarolóvírus és vezérlőszervere között, így megakadályozva a fájljai titkosítását.

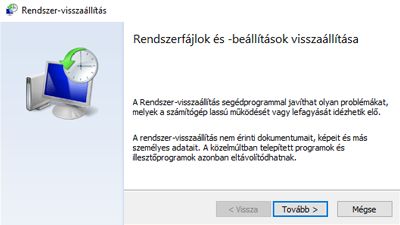

11. Készítsen rendszervisszaállítási pontokat, melyekre könnyedén vissza tudja állítani a rendszert, abban az esetben pl., ha kizárnák fiókjából.

12. A Windows beállításainál az UAC-ot (User Account Control = Felhasználói fiókok felügyelete) hagyja bekapcsolva (Vezérlőpult/Felhasználói fiókok/Felhasználói fiókok felügyelete beállításainak módosítása).

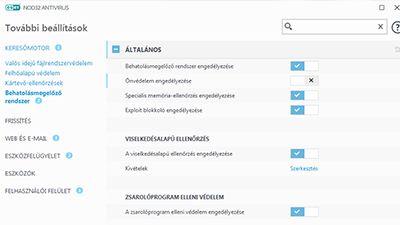

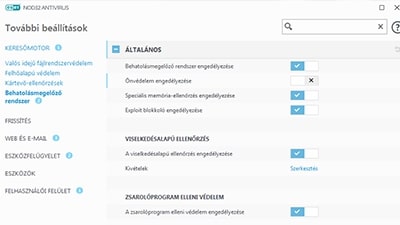

13. Az ESET védelmi megoldásainak beállításainál kapcsolja be vagy hagyja bekapcsolva a Behatolásmegelőző rendszert, a Zsarolóprogram elleni védelmet, a Speciális memória ellenőrzést, az Exploit blokkolót, a Veszélyes alkalmazások keresését, a Dokumentumvédelmet és a felhő alapú LiveGrid megbízhatósági rendszert.

14. Futtasson gyakran (hetente 2 alkalommal), ütemezett, teljes számítógép ellenőrzést, amely megtalálja azokat a kártevőket is, amielyeket esetleg a valós idejű ellenőrzés nem talált meg.

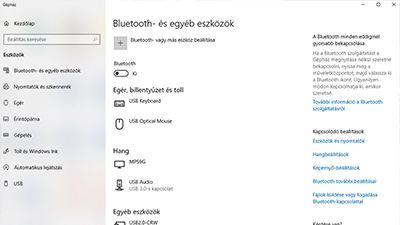

15. Kapcsolja ki az éppen nem használt vezeték nélküli kapcsolatokat, mint pl. a Bluetooth vagy az infra portok.

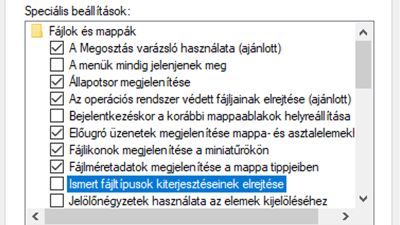

16. Állítsa be a Windowsban a fájl kiterjesztések megjelenítését. Ezáltal csökkentheti az esélyét olyan mellékletek megnyitásának, amelyek potenciálisan zsarolóvírust tartalmazhatnak (pl. .exe, vbs, scr, zip)

A nagyobb cégek, vállallatok hogyan előzhetik meg a bajt?

1. A távoli munkavégzés biztosítására az internet felé publikált RDP helyett használjon VPN kapcsolatot. Ne publikálja ki a 3889-es portot az internet felé.

2. A hozzáféréseket minden esetben védje erős, legalább 15–20 karakter hosszú, egyedi jelszavakkal.

3. Amennyiben megoldható, javasoljuk, hogy a távoli bejelentkezésekhez használjon kétfaktoros hitelesítést is (pl.: ESET Secure Authentication).

4. A naprakész, maximális védelem eléréséhez kiemelten fontos:

- Biztonsági szoftvereinknél az ESET legújabb frissítéseinek telepítése, valamint a legújabb termékverzió használata.

- Az operációs rendszer (Windows, MacOS), a böngészők és a további telepített szoftverek frissítése, naprakészen tartása. A biztonsági szint maximalizálása érdekében egyáltalán nem javasoljuk az operációs rendszer automatikus frissítésének kikapcsolását.

5. A védelmet biztosító szoftver beállításait minden esetben védje egyedi, erős jelszóval. Ezzel megakadályozhatja, hogy a támadók a kártékony kód futtatása előtt kikapcsolják az alkalmazást.

6. Készítsen rendszeresen offline biztonsági mentést adatairól, amelyek segítségével egy esetleges fertőzés esetén azok visszaállíthatók.

7. Rendszeresen képezze munkatársait, hogy fel tudják ismerni és kezelni tudják az adathalász vagy zsaroló támadásokat.

8. A Windows beállításainál az UAC-ot (User Account Control = Felhasználói fiókok felügyelete) hagyja bekapcsolva (Vezérlőpult/Felhasználói fiókok/Felhasználói fiókok felügyelete beállításainak módosítása).

9. Az ESET védelmi megoldásainak beállításainál kapcsolja be a Behatolásmegelőző rendszert, a Zsarolóprogram elleni védelmet, a Speciális memória ellenőrzést, az Exploit blokkolót, a Veszélyes alkalmazások keresését, a Dokumentumvédelmet és a felhő alapú LiveGrid megbízhatósági rendszert.

10. Futtasson gyakran (hetente 2 alkalommal), ütemezett, teljes számítógép ellenőrzést, amely megtalálja azokat a kártevőket is, amelyeket esetleg a valós idejű ellenőrzés nem talált meg.

11. Tiltson le minden makrót, kivéve a digitálisan aláírtakat.

12. Figyelmeztesse azon kollégáit a veszélyekre, akik főleg külső irányból kapják leveleik többségét (pl. pénzügyi vagy HR osztály). Hívja fel figyelmüket, hogy ismeretlen feladótól érkezett e-mailekben ne nyissák meg a mellékletet, főleg ha ez tömörített állomány.

13. Derítse fel a hálózaton található, gyenge jelszavakat használó és ezáltal kockázatot jelentő felhasználói fiókokat. Tájékoztassa munkatársait az erős, egyedi jelszavak használatának fontosságáról.

14. Csökkentse a támadási felületet azáltal, hogy kikapcsol vagy eltávolít minden szükségtelen szolgáltatást és szoftvert.

15. Kapcsolja ki az operációs rendszer „Automatikus lejátszás” funkcióját. Ezzel megakadályozhatja az ártalmas folyamatok automatikus futtatását olyan külső adathordozókról, mint például az USB memória kártyák vagy a pendrive-ok.

16. Vizsgálja felül a tűzfal beállításait.

17. Nézze át a belső és a külső hálózat (internet) közötti forgalomra vonatkozó házirendeket.

18. Használjon megbízható vírusvédelmi szoftvert levelezőszerverén is.

19. Használjon tartalom szkennelést és szűrést a levelezőszerverein. Így a bejövő e-mail-ek vizsgálhatóak lesznek az ismert kártevőkre, megakadályozva így minden fenyegetést, amely veszélyt jelenthet.

20. Állítsa be levelezőszerverét úgy, hogy blokkolja a kétes eredetű, .exe, .vbs, .scr vagy .zip kiterjesztésű mellékleteket.

21. A mentéseket is védje két- vagy többfaktoros hitelesítéssel.

22. Ha gyanús viselkedést észlel számítógépén, azonnal szakítsa meg az internetkapcsolatot. Ezzel megszakíthatja a kommunikációt a zsarolóvírus és vezérlőszervere között, így megakadályozva a fájljai titkosítását.

23. Állítson be szoftverkorlátozási házirendeket, amelyekkel megakadályozható, hogy futtatható fájlok lehessenek indíthatóak olyan kártevő folyamatok futtatására gyakran használt helyekről, mint pl. a ProgramData, AppData, Temp és a Windows\SysWow.

24. Állítsa be a Windowsban a fájl kiterjesztések megjelenítését. Ezáltal csökkentheti az esélyét olyan mellékletek megnyitásának, amelyek potenciálisan zsarolóvírust tartalmazhatnak (pl. .exe, vbs, scr, zip)

25. A felhasználók fiókjainak ne legyen rendszergazdai jogosultságuk.

26. Ne engedélyezze a powershell script-ek futtatását olyan gépeken, ahol az nem szükséges.

Ne feledkezzen meg mobil eszközei védelméről sem!

A zsarolóvírusok a 2018-as év folyamán globális szinten kb. 8 milliárd dolláros (kb. 2400 milliárd forint) kárt okoztak, ez az összeg 2021-re a mértéktartó előrejelzések szerint is eléri majd a 20 milliárd dollárt. Napjainkban szinte hetente olvashatunk az újabb és újabb incidensekről, de mit tehetünk azért, hogy mobil eszközeinket is biztonságban tudhassuk a zsarolóvírusokkal szemben?

Hatékony megoldásaink adatainak védelméhez

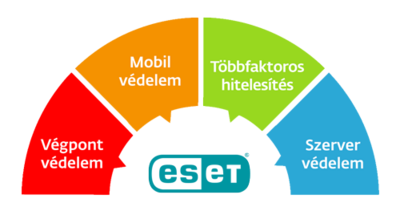

Az ESET az alábbi megoldásokat kínálja, amelyekkel nagyobb biztonságban tudhatja bizalmas adatait:

Végpontvédelem

Proaktív technológiákon alapuló végpontvédelmi megoldásaink többrétegű védelmet biztosítanak a mai dinamikus kártevők ellen, és könnyen kezelhetők az ingyenes központi menedzsment megoldásnak köszönhetően.

Szervervédelem

Megbízható vírusvédelmi megoldások fájlszerverek, levelezőszerverek és átjárószerverek védelmére.

Többfaktoros hitelesítés

Egyszerű és hatékony megoldás különböző méretű szervezetek számára a többfaktoros hitelesítés megvalósításához. Támogatja a mobil alkalmazássokkal, illetve a push értesítésekkel történő hitelesítést, a hardver tokeneket, a FIDO biztonsági kulcsokat, valamint a teljesen egyedi megoldásokat is.

Kérdezzen szakértőinktől díjmentesen!

Bizonytalan abban, hogy vállalkozásának milyen szintű védelemre lenne szüksége? Szeretné kötelezettségek nélkül kipróbálni megoldásainkat? Szeretne többet megtudni a fenyegetésekről és kivédésükről? Magyar szakértői csapatunk díjmentesen segít Önnek már a legelső lépések során is - forduljon hozzánk bizalommal! Kérjük, pontosan adja meg elérhetőségeit, hogy kollégáink fel tudják venni Önnel a kapcsolatot.

Szeretné kipróbálni megoldásainkat? Találja meg az Önhöz legközelebb eső viszonteladó partnereinket!

Ismeretlen kifejezést talált a szövegben?

Összegyűjtöttük Önnek a legfontosabb IT biztonsági kifejezéseket, amelyekkel könnyebben értelmezheti adatvédelmi és informatikai témájú cikkeinket. Kattintson ide, és keresse meg az Ön által még nem ismert kifejezést!