Az adathalászat majdnem olyan régi, mint maga az internet, így talán azt gondoljuk, hogy már mindent tudunk róla, felismerjük az üzenet tárgysorából, a megszólításból vagy a levél megfogalmazásából. De az adathalászat még ma is képes meglepetést okozni a munkavállalóknak, a vezetőknek, az IT csapatoknak és a szakértőknek egyaránt. Az adatainkat célzó támadások száma napról napra nő: 2023 első három hónapjában az összes kibertámadás 37,5 százalékát tették ki. Szakértőink összegyűjtötték, hogy mit érdemes tudni 2023-ban az adathalász támadásokról, valamint bemutatnak néhány klasszikus, jellegzetes tárgysort, amivel a kártékony levelek érkeznek.

A biztonsági szűrők nem képesek minden adathalász támadást megakadályozni

Bár sok vállalat használ szűrőket az adathalászat elleni védelem során, a támadások így is képesek elérni rendszereinket és adatainkat. A tudatosság bizonyos területeken javult, sokan még mindig bedőlnek a csalóknak. „Az emberek még mindig hajlamosak rákattintani a rosszindulatú linkekre, gyakran megbízhatónak tűnő űrlapokat töltenek ki vagy csalók által működtetett bejelentkezési oldalakon adják meg hitelesítő adataikat. Az is a probléma része, hogy nem tudják megkülönböztetni a hamis URL-t a valós címektől” – foglalta össze a problémát Csizmazia-Darab István, az ESET termékeit forgalmazó Sicontact Kft. kiberbiztonsági szakértője. A támadók továbbfejlesztették módszereiket, és már olyan technikákra támaszkodnak, mint a megszemélyesítés vagy a válaszlánc (reply-chain) támadás. A fejlett fordítóprogramoknak köszönhetően a csalók szövegeinek nyelvtana és stílusa egyre kifinomultabb, így az üzenetek kiszűrése nehezebbé válik az emberek számára. A támadóknak elég egyetlen munkavállaló figyelmetlensége ahhoz, hogy megszerezzék a szükséges adatokat. Ezt igazolja a Dropbox esete, amely egyetlen személy hibájára vezethető vissza.

2022-ben a legnagyobb kiberfenyegetést az adathalászat jelentette

Az ESET telemetriája szerint 2022-ben a globálisan feljegyzett támadások csaknem 19 százaléka adathalász incidens volt. Az arány 2023 első három hónapjában jelentősen, 37,5 százalékra nőtt.

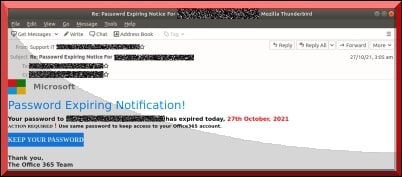

A hibrid munkavégzés elterjedésével a kiberbűnözők is változtattak szokásaikon, és a támadások során egyre többször használják fel olyan, a távmunkához elengedhetetlen népszerű cégek és programok neveit, mint a DHL, a WeTransfer, a DocuSign, a Microsoft Office vagy a Microsoft Outlook. A csalók hatékony eszköze az informatikai csapat nevében küldött üzenet, amelyben a munkavállalót jelszóváltoztatásra kérik. A támadók akár a hivatalos márkajelzésekkel is visszaélhetnek, hogy az áldozat megbízhatónak tartsa őket.

Tipikus tárgysorok

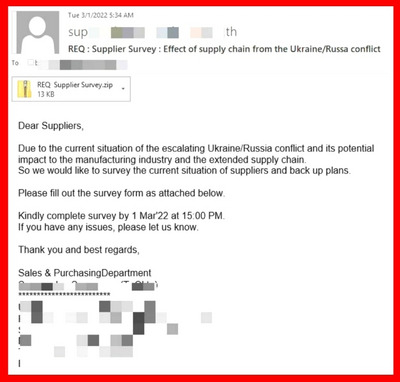

A csalók mindig, minden helyzetben kihasználják az aktuális eseményeket, legyen az olimpia vagy földrengés, repülőgép-szerencsétlenség vagy világjárvány, netán közelgő kulturális esemény vagy háború. Ezekre azonnal reagálnak, és máris jönnek az adománygyűjtésről, zárolt fiókértesítésről, kamu nyereményekről vagy bennfentes titkos információkról szóló üzenetek. Az ESET szakértői összegyűjtöttek néhány tipikus esetet.

- "Az Ön munkamenete lejárt. Kérjük kattintson ide az újbóli bejelentkezéshez!" - ennél jellegzetesebb átverési taktikát nehéz találni, és ehhez elég a mellékelt linken lemásolni a valós bejelentkezési ablakot, ahol a felhasználók többsége különösebb gondolkodás nélkül máris begépeli az azonosítóját. Ilyen próbálkozások szinte minden platform ellen indultak már, a PayPaltól, Netflixtől, Apple-től kezdve a GitHub-on át az Amazonig. Egy 2016-os Apple felhasználóknak szánt átverésben például vicces módon azt írták, azért kell újra mindenkinek bejelentkezni, mert "vírust" találtak az Apple iTunes adatbázisában.

- A sürgős fizetnivalóra való hivatkozás is elterjedt módszer, ami roppant változatos formában érkezhet: lehet ez hamis közüzemi számla, állítólagos nekünk érkező postai küldemény, elmulasztott adóbefizetés, lejárt előfizetési konstrukció. Az ilyen eseteknél jobbára már összegyűjtöttek személyes adatokat az áldozatokról, és sokszor valamennyire célzottan küldik a fizetési kérelmet. Ebben a műfajban az a cégek elleni csalási forma is elterjedt, ahol a munkahelyi vezető nevében kérnek azonnali, de bizalmas átutalást, megrendelést, amit majd később hagynak jóvá. Itt komoly pénzügyi szervezetek, kormányhivatalok is lépre tudnak menni, ha nincs meg a szükséges óvatosság és gyanakvás.

- Az állásajánlatokat sem kerülik el a csalók, és kaphatunk olyan „Kedves jelentkező” tárgysorral rendelkező kéretlen levelet valamilyen fejvadász cég nevében, ahol ha bár nem is jelentkeztünk semmilyen állásra, mégis erre hivatkozva kérnek tőlünk további személyes adatokat. Erre jó példa lehet a Lazarus csoport által indított Operation DreamJob kampány, amelyben hamis állásajánlatokkal igyekeztek megtéveszteni az áldozatokat, és sok esetben sikerrel is jártak.

- Rendkívüli helyzetre való hivatkozás is gyakori, legyen szó Covid helyzetről vagy háborús válságról. Az ukrajnai háborúval kapcsolatban tucatnyi ilyet lehetne említeni, ahol rosszindulatú link, vagy kártékony melléklet érkezett a levélben.

- Piros betűs ünnepek, évfordulók - ez mind jó apropó arra, hogy hivatkozni lehessen rájuk a kéretlen üzenetekben. Ismert cégek nevében ünnepi árleszállítást, akciókat, karácsonyi képeslapokat, ajándékutalványokat hirdetnek, amelyek csak rövid ideig érhetőek el, ezért mindenki siessen, nehogy ezekről lemaradjon. A mellékelt link vagy csatolmány pedig a jól ismert módon veszélyezteti azokat, akik ezeknek bedőlnek.

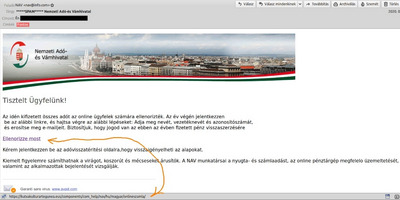

- Az adóbevallási szezonban is többféle lehetősége van az elkövetőknek. Arról tájékoztathatnak bennünket, hogy nem sikerült feldolgozni a határidőre benyújtott adóbevallásunkat, mert bizonyos személyi és pénzügyi információk állítólag hiányosak. Természetesen minden gyorsan orvosolható, ha a mellékelt linken mindezeket begépeljük. A másik jellemző csalási forma, ha adó-visszatérítést ígérnek, ami mindenki számára vonzó hír lehet, és emiatt aztán a nem várt summa reményében minden banki adatukat megadják.

- És van, hogy csak a kíváncsiságunkra építenek: semmilyen magyarázat nincs a levélben, hanem csak arra hivatkoznak, mindent megtudhatunk a mellékletből, ami legtöbbször valamilyen sebezhetőséget tartalmazó Office vagy PDF fájl. Sajnos sokszor győz a kíváncsiság, pedig biztonságtudatos hozzáállással, a gyanús melléklet ellenőrzésével már elkerülhetnénk a bajt.

Az ESET szakértői most is azt javasolják, hogy mindig olvassuk el figyelmesen az üzeneteinket, használjunk vírusvédelmet és spam szűrést, ellenőrizzük a feladót, ne hagyjuk magunkat sürgetni, figyeljünk a legitim domain nevekre, ha pedig valami túl szép ahhoz, hogy igaz legyen, ne dőljünk be az ilyen ígéreteknek.

Mit tegyenek a cégek?

Bár az adathalászat idejétmúltnak tűnhet, nem szabad alábecsülni. Mi az ESET tanácsa az informatikusok számára? Minél korábban észlelik az adathalász-támadást, annál nagyobb esélye van egy vállalatnak arra, hogy elkerülje az adatvesztést és az anyagi károkat. Ezért meg kell győződni arról, hogy az alkalmazottak tudják, hogyan jelentsék a gyanús tartalmakat és tevékenységeket. Ha megtörtént az incidens, erről kapjanak a munkavállalók tájékoztatást, majd elemezzék, hogy a támadás emberi hibából indult-e ki, és ha igen, használják fel tapasztalataikat a többiek felkészítése során.

Egy korlátozott erőforrásokkal rendelkező vállalat fontolóra veheti az IT-biztonság kiszervezését is. „Azok a cégek, amelyek nem rendelkeznek belső biztonsági csapattal vagy kapacitással, felbérelhetnek egy menedzselt szolgáltatót (MSP), amely gondoskodik a digitális biztonságról, vagy legalábbis annak bizonyos részeiről” – mondta el az ESET kiberbiztonsági szakértője. Az MSP-k magas szintű szolgáltatást nyújthatnak – de csak akkor, ha a szerződésben megfelelően rögzítik a felelősségi köröket és a szolgáltatás konkrét elemeit.

Manapság az MSP-k is egyre népszerűbb célpontokká válnak, ahogyan ez a Kaseya technológiai nagyvállalat esetében 2021-ben történt. Így pedig a vállalatok közvetetten is áldozatává válhatnak egy ellátási lánc elleni támadásnak. Ezért nagyon fontos ellenőrizni, hogy az együttműködő MSP milyen biztonsági tervekkel rendelkezik a megelőzés érdekében, és milyen forgatókönyve van egy esetleges támadás bekövetkezése esetén. Végsősoron az MSP-k felelősek a saját és a vállalat biztonságáért is. Fontos partnerként ugyanolyan megbízhatónak kell lenniük, mint a cégek belső szakértőinek.