Πως λειτουργεί το ransomware;

Οι κυβερνοεγκληματίες χρησιμοποιούν πολλές τεχνικές ransomware, οι οποίες περιλαμβάνουν τα παρακάτω:

- Το screen lock ransomware αποκλείει την πρόσβαση στην οθόνη της συσκευής εκτός από το interface του κακόβουλου λογισμικού.

- Το PIN locker ransomware αλλάζει τον κωδικό PIN της συσκευής, καθιστώντας το περιεχόμενο και τη λειτουργικότητά του απρόσιτα.

- Το ransomware κωδικοποίησης δίσκων κρυπτογραφεί τις δομές MBR (Master Boot Record) ή / και τις κρίσιμες δομές του συστήματος αρχείων και επομένως εμποδίζει τον χρήστη να έχει πρόσβαση στο λειτουργικό σύστημα.

- Το Crypto-ransomware κρυπτογραφεί τα αρχεία χρηστών που είναι αποθηκευμένα στο δίσκο.

Προειδοποίηση

Γιατί θα πρέπει οι μικρομεσαίες επιχειρήσεις να ενδιαφέρονται για το ransomware;

Σύμφωνα με μία έρευνα της Ponemon σχετικά με την Ψηφιακή Ασφάλεια των Μικρών και Μεσαίων Επιχειρήσεων που πραγματοποιήθηκε το 2017, οι μισές σχεδόν εταιρείες που έλαβε μέρος είχαν βιώσει μια επίθεση ransomware τους τελευταίους 12 μήνες. Μάλιστα, κάποιες, περισσότερες από μία φορές. Οι περισσότερες από αυτές (79%) διαπίστωσαν παρείσφρηση στα συστήματά τους εξαιτίας επιθέσεων κοινωνικής μηχανικής.

Αυτά τα στατιστικά στοιχεία παρουσιάζουν δύο πράγματα:

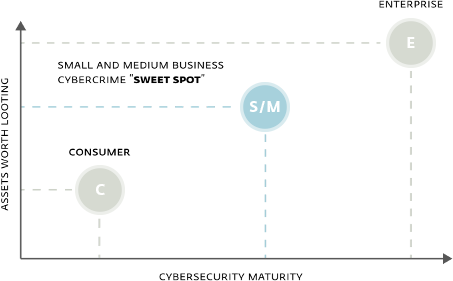

1. 1. Σε αντίθεση με ότι πιστεύουν, οι μικρομεσαίες επιχειρήσεις καθίστανται ένας όλο και πιο ενδιαφέρον στόχος για τους κυβερνοεγκληματίες.

2. Οι Μικρομεσαίες Επιχειρήσεις αποτελούν πιο πολύτιμο στόχο για τους κυβερνοεγκληματίες σε σχέση με τους καταναλωτές και είναι πιο ευάλωτες από ότι οι μεγάλες επιχειρήσεις, καθώς οι SMBs συνήθως δεν διαθέτουν τους χρηματοοικονομικούς πόρους για την ασφάλεια υποδομών και δεδομένων. Αυτός ο συνδυασμός προσελκύει τους κυβερνοεγκληματίες.

Διαβάστε περισσότερα

Πώς μπορείτε να προστατεύσετε τον οργανισμό σας;

Βασικά βήματα πρόληψης και αποκατάστασης:

- Λαμβάνετε backup σε τακτική βάση και διατηρήστε ένα τουλάχιστον πλήρες αντίγραφο ασφαλείας των πιο πολύτιμων δεδομένων off-line

- Διατηρείτε όλο το λογισμικό και τις εφαρμογές - συμπεριλαμβανομένων των λειτουργικών συστημάτων - ενημερωμένο

- Χρησιμοποιήστε μια αξιόπιστη, πολυεπίπεδη λύση ασφάλειας και βεβαιωθείτε ότι είναι ενημερωμένη

Πρόσθετα προστατευτικά μέτρα

Καμία επιχείρηση δεν είναι απολύτως ασφαλής από το ransomware

Αν η επιχείρησή σας δεν έχει πληγεί από ransomware μπορεί να μπείτε στον πειρασμό να υποθέσετε ότι αυτή η απειλή απευθύνεται σε μεγαλύτερους οργανισμούς. Τα στατιστικά στοιχεία δείχνουν ότι κάτι τέτοιο θα ήταν μεγάλο λάθος. Επίσης, μια στοχευμένη επίθεση μπορεί να ξεφύγει από τον έλεγχο και να προκαλέσει αδιάκριτες ζημιές ακόμη και σε όλο τον κόσμο. Τον Ιούνιο του 2017, μια επίθεση κακόβουλου λογισμικού στην Ουκρανία, που ανιχνεύτηκε από την ESET ως Diskcoder.C (γνωστό και ως Petya ή NotPetya), σύντομα εξήλθε από τη χώρα. Αργότερα αποδείχθηκε ότι επρόκειτο για μια καλά ενορχηστρωμένη επίθεση στην εφοδιαστική αλυσίδα που διείσδυσε μέσα σε δημοφιλές εμπορολογιστικό λογισμικό για να επιτεθεί και να βλάψει ουκρανικές επιχειρήσεις. Η επίθεση ξέφυγε από τον έλεγχο μολύνοντας πολλές μικρότερες εταιρείες σε όλο τον κόσμο, προκαλώντας ζημιές εκατοντάδων εκατομμυρίων δολαρίων ΗΠΑ.

Ένα άλλο ransomware worm που ανιχνεύτηκε από την ESET ως WannaCryptor.D(γνωστό και ως WannaCry) εξαπλώθηκε γρήγορα, χρησιμοποιώντας το εργαλείο EternalBlue της NSA που είχε διαρρεύσει και το οποίο εκμεταλλευόταν ένα κενό ασφαλείας στο πρωτόκολλο δικτύου SMB (Server Message Block) που χρησιμοποιείται κυρίως για την παροχή κοινής πρόσβασης σε αρχεία και εκτυπωτές. Παρά την έκδοση ενημερωμένων εκδόσεων από την Microsoft για τα περισσότερα από τα στοχευμένα, ευάλωτα λειτουργικά συστήματα των Windows, σχεδόν δύο μήνες πριν από την επίθεση, το WannaCryptor.D διείσδυσε σε δίκτυα χιλιάδων οργανισμών παγκοσμίως. Το κόστος των ζημιών που προκλήθηκαν από αυτή την κυβερνοεπίθεση εκτιμήθηκε σε πολλά δισεκατομμύρια δολάρια.

Η ESET σας προστατεύει από τα ransomware

ESET PROTECT

Advanced

Προστατέψτε τους υπολογιστές της εταιρείας σας, φορητούς υπολογιστές και κινητές συσκευές με προϊόντα ασφαλείας που μπορείτε να διαχειριστείτε από μια ενιαία cloud κονσόλα. Η λύση περιλαμβάνει τεχνολογία cloud sandboxing, που εμποδίζει τις άγνωστες απειλές και το ransomware, ενώ διαθέτει και λειτουργία πλήρους κρυπτογράφησης δίσκου για ακόμα μεγαλύτερη προστασία δεδομένων.