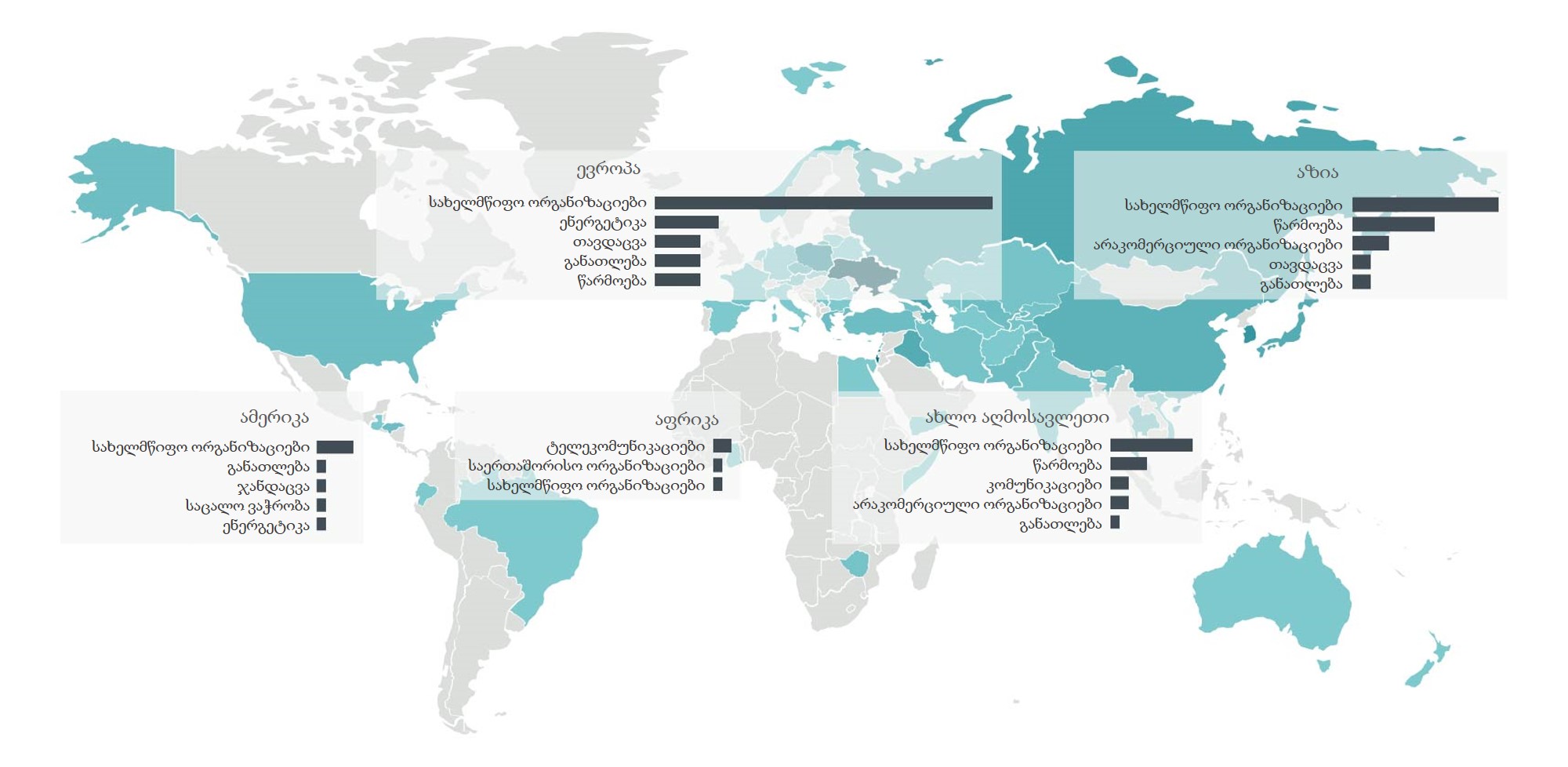

ESET-მა, ინფორმაციული უსაფრთხოების სფეროში ლიდერმა, მოამზადა კიბერდანაშაულთა APT-ჯგუფების აქტივობის მიმოხილვა 2023 წლის ოქტომბრიდან 2024 წლის მარტამდე. კონკრეტულად, ჩინეთთან დაკავშირებულმა რამდენიმე კიბერდამნაშავემ გამოიყენა სისუსტეები საჯაროდ ხელმისაწვდომ აპლიკაციებში, როგორიცაა VPN და firewalls, ასევე პროგრამულ უზრუნველყოფაში, როგორიცაა Confluence და Microsoft Exchange Server, რამდენიმე ინდუსტრიის სამიზნეებზე პირველადი წვდომის მისაღებად.

ESET-ის მკვლევარებმა ასევე აღმოაჩინეს ირანთან დაკავშირებული ჯგუფების აქტივობის მნიშვნელოვანი ზრდა 2023 წლის ოქტომბერში ისრაელზე ჰამასის თავდასხმის შემდეგ. იმ დროს, როდესაც ჩრდილოეთ კორეასთან დაკავშირებული ჯგუფები აგრძელებდნენ თავდასხმებს საჰაერო კოსმოსურ და თავდაცვის კომპანიებზე, ასევე კრიპტოვალუტის ინდუსტრიაზე.

გარდა ამისა, რუსულმა ჯგუფებმა თავიანთი საქმიანობა ევროკავშირში ჯაშუშობისა და უკრაინაზე თავდასხმების მიმართულებით გაამახვილეს. კერძოდ, 2024 წლის თებერვლის ბოლოდან, მავნე ელ.ფოსტის ტალღა, რომელიც ცდილობდა Outlook-ის სისუსტის გამოყენებას, მიზნად ისახავდაევროპის სახელმწიფო დაწესებულებებს. ასევე 2023 წელს ESET-ის სპეციალისტებმა აღმოაჩინეს ორი აქამდე უცნობი უკანა კარი, რომელიც გამოიყენეს ევროპის საგარეო საქმეთა სამინისტროსა და მის საზღვარგარეთ დიპლომატიურ მისიებზე თავდასხმების დროს.

«თავდასხმების უმრავლესობის სამიზნე სახელმწიფო ორგანიზაციები და გარკვეული დარგები იყო, მაგალითად, უკრაინის ინფრასტრუქტურა. ევროპას შეექმნა თავდასხმების უფრო მრავალფეროვანი სპექტრი და სხვადასხვა საფრთხეები. რუსეთთან დაკავშირებულმა ჯგუფებმა ყურადღება გაამახვილეს ევროკავშირში ჯაშუშობაზე, სადაც ასევე აქტიურნი იყვნენ ჩინელი კიბერდამნაშავეები. ეს მიუთითებს რუსეთთან და ჩინეთთან დაკავშირებული ჯგუფების მუდმივ ინტერესზე ევროპული საკითხებისადმი», - ამბობს ჟან-იან ბუტინი, ESET-ის მთავარი მკვლევარი.

გარდა ამისა, 2023 წლის ოქტომბერში ESET-ის მკვლევარებმა აღმოაჩინეს «0-დღიანი» დაუცველობა, რომელსაციყენებდაბელარუსთანდაკავშირებულიკიბერშპიონთაჯგუფი Winter Vivern.

აღსანიშნავია, რომ APT ჯგუფებიარიან მაღალკვალიფიციური ჰაკერების დაჯგუფებები, რომელთა საქმიანობას ხშირად ასპონსორებს გარკვეული სახელმწიფო. მათი მიზანია მიიღონ კონფიდენციალური მონაცემები სამთავრობო უწყებების, მაღალი თანამდებობის პირებისა თუ სტრატეგიული კომპანიებისგან და თავიდან აიცილონ აღმოჩენა. კიბერდანაშაულთა ეს ჯგუფები გამოცდილები არიან და იყენებენ რთულ მავნე ინსტრუმენტებს და აქამდე უცნობ სისუსტეებს.

სწორედ ამიტომ, მნიშვნელოვანია, რომ კომპანიებმა მიიღონ უსაფრთხოების მაქსიმალური დაცვა უსაფრთხოების ყოვლისმომცველი მიდგომით, კერძოდ, უზრუნველყონ მოწყობილობების მძლავრი დაცვა საფრთხეების მოწინავე აღმოჩენითა და რეაგირებით, ღრუბლის ანალიტიკითა და მონაცემთა დაშიფრვით, ასევე, გააცნობიერონ შესაძლო თავდასხმის ვექტორები და ჯგუფების საქმიანობის მახასიათებლები, რომლებიც ხელმისაწვდომია APT საფრთხეების ანგარიშებში.

ESET-ის მკვლევარები ამზადებენ დეტალურ ტექნიკურ ინფორმაციას, მუდმივად განაახლებენ მონაცემებს გარკვეული APT ჯგუფების საქმიანობის შესახებ გაფართოებული ანგარიშების სახით, რათა დაეხმარონ შესაბამის ორგანიზაციებს მომხმარებლების, კრიტიკული ინფრასტრუქტურისა და სხვა მნიშვნელოვანი აქტივების დაცვაში მიზნობრივი კიბერშეტევებისგან. ESET-ის Threat Intelligence-ის ფარგლებში არსებული APT-ის გაფართოებული ანგარიშების შესახებ მეტი ინფორმაცია შეგიძლიათ იხილოთ ბმულზე.

APT ჯგუფების საქმიანობის შესახებ იხილეთ ESET-ის სრული ანგარიში.