Comment les ransomwares fonctionnent-ils ?

Il existe de multiples techniques utilisées par les cybercriminels à l'aide de ransomwares :

- Le screen locker bloque l'accès à l'écran de l'appareil (sauf depuis l'interface de l'utilisateur du logiciel malveillant).

- Le PIN locker modifie quant à lui le code PIN de l'appareil, rendant son contenu et ses fonctionnalités inaccessibles.

- Le ransomware de codage de disque crypte lui le MBR (Master Boot Record) et/les fichiers système critiques, et empêche ainsi l'utilisateur d'accéder au système d'exploitation.

- Enfin, le crypto-ransomware chiffre les fichiers utilisateur stockés sur le disque.

Soyez vigilant

La plupart du temps, ces différents types de ransomwares exigent des paiements le plus souvent via Bitcoin, Monero ou tout autre service de cryptomonnaie, et donc difficiles à tracer. En contrepartie, les cybercriminels prétendent qu'ils restaureront l'accès et/ou décrypteront les données du dispositif concerné. Toutefois, il n'y a absolument aucune garantie que ces derniers respectent leurs engagements (il arrive même qu'ils ne soient pas en mesure de le faire, soit parce qu'ils n'en ont pas envie ou soit car le codage est de mauvaise qualité). ESET recommande donc de ne jamais payer les sommes exigées - tout du moins pas avant d'avoir contacté le support technique d'ESET qui lui, sera en mesure de voir si une solution de décryptage est possible.

Voici pourquoi les PME devraient être particulièrement attentives aux ransomwares.

Selon l'enquête Ponemon datée de 2017 sur le panorama global de la cybersécurité au sein des TPE et PME, il apparaît que l'ensemble des sociétés du sondage ont subi au moins une attaque de ransomware au cours des 12 derniers mois (et parfois même plus). La plupart d'entre elles (79%) ont été infiltrées suite à une attaque d'ingénierie sociale.

Ces données illustrent deux faits :

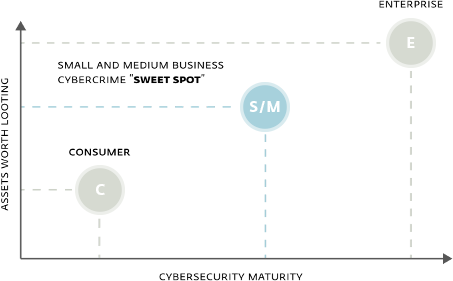

1. Contrairement à ce qu'elles peuvent penser, les TPE et PME sont des cibles très intéressantes pour les cybercriminels.

2. Du point de vue d'un cybercriminel, les TPE et PME s'avérent être un terrain de chasse bien plus alléchant qu'un consommateur lambda, tout en étant plus vulnérables que de grosses entreprises. Elles ne disposent pas des mêmes ressources financières et leur accès à la sécurité de l'information est plus limité que leurs homologues de plus grande envergure. Ce schéma est donc idéal pour les cybercriminels !

Lire la suite

La même étude pointe également les ordinateurs comme étant la cible privilégiée des attaques (à 78%), puis les téléphones mobiles et tablettes (à 37%) et enfin les serveurs de l'entreprise (à 34%). En cas d'attaque au ransomware, la plupart des victimes (60%) paie la somme demandée. Celle-ci est évaluée en moyenne à 2 150$. Toutefois, il y a de meilleurs moyens de gérer la menace ransomware, notamment en se focalisant sur la prévention et la restauration.

Comment garder votre entreprise bien protégée ?

Voici quelques étapes de prévention et de restauration :

- Enregistrez vos données régulièrement et conservez au moins une sauvegarde complète des documents et dossiers les plus précieux hors ligne.

- Mettez tous les logiciels et applications, y compris les systèmes d'exploitation, à jour et corrigés.

- Utilisez une solution de sécurité multicouche fiable et assurez-vous que celle-ci soit à jour et corrigée.

Mesures de protection supplémentaires

- Limitez la surface d'attaque en désactivant ou en désinstallant tous les services et logiciels inutiles.

- Analysez les réseaux pour les comptes à risque utilisant des mots de passe faibles et assurez-vous que ceux-ci sont ensuite améliorés.

- Limitez ou interdisez l'utilisation du protocole RDP (Remote Desktop Protocol) hors du réseau, ou activez Network Level Authentication.

- Utilisez un réseau privé virtuel (VPN) pour les employés souhaitant accéder à distance aux systèmes de l'entreprise.

- Examinez les paramètres du pare-feu et fermez tous les ports non essentiels qui pourraient provoquer une infection.

- Passez en revue les règles et les politiques relatives au trafic entre les systèmes internes de l'entreprise et les réseaux externes.

- Sécurisez les configurations de vos solutions de sécurité à l'aide de mots de passe afin qu'elles ne soient pas désactivées par un cybercriminel.

- Segmentez le réseau local de l'entreprise en sous-réseaux et connectez-les à des pare-feux afin de limiter la propagation latérale vers d'autres machines et l'impact possible d'un ransomware (ou d'une autre attaque) au sein du réseau.

- Protégez vos sauvegardes avec une authentification à deux ou plusieurs facteurs.

- Entraînez régulièrement vos équipes à reconnaître une cyberattaque et éduquez-les aux techniques d'ingénierie sociale.

- Limitez l'accès aux fichiers et dossiers partagés seulement aux personnes qui en ont besoin et mettez le contenu en lecture seule ; la fonctionnalité d'édition ne devra être donnée qu'aux équipes directement concernées.

- Activez la détection d'applications potentiellement dangereuses ou indésirables afin de déceler et bloquer les outils pouvant être utilisés à mauvais escient par des cybercriminels qui ensuite pourraient désactiver la solution de sécurité.

Aucune entreprise n'est véritablement à l'abri d'un ransomware

Si votre entreprise n'a, à ce jour, jamais été touchée par un ransomware, vous pouvez penser que ce type d'attaque est uniquement réservé aux plus grandes organisations. Les statistiques prouvent le contraire. Une action ciblée peut vite devenir incontrôlable et avoir des conséquences désastreuses, et même parfois à l'échelle mondiale. En juin 2017, un malware a été détecté par ESET en Ukraine sous le nom de Diskcoder.C (aka Petya ou NotPetya), lequel s'est vite propagé en dehors du pays. Il s'est avéré ensuite qu'il s'agissait d'une attaque en chaîne bien rôdée qui s'infiltrait dans un logiciel de comptabilité très utilisé et ciblait des entreprises ukrainiennes. La situation est rapidement devenue ingérable, touchant petites comme grandes entreprises, ce qui a ensuite entraîné des centaines de millions de dollars de dégâts.

Un autre ransomware détecté par ESET et connu sous le nom de WannaCryptor.D (alias WannaCry) s'est rapidement propagé à l'aide d'un outil de l'Agence Nationale de Sécurité des Etats-Unis (NSA) qui a été détourné, portant le nom d'EternalBlue. Il exploitait une vulnérabilité du protocole réseau SMB (Server Message Block), principalement utilisé pour fournir un accès partagé à des fichiers et à des imprimantes. Bien que Microsoft ait publié des correctifs pour la plupart des systèmes d’exploitation ciblés près de 2 mois avant l’attaque, WannaCryptor.D a tout de même infiltré les réseaux de milliers d’organisations dans le monde. Le coût des dommages relatifs à cette cyberattaque est estimé à des milliards de dollars américains.

ESET security protège contre les ransomwares

ESET PROTECT

Advanced

Protégez vos endpoints desktop & mobile avec des produits de sécurité, tous gérés via une console de gestion cloud. ESET PROTECT Advanced intègre une technologie de sandboxing dans le cloud qui prévient les menaces zero-day et les ransomwares, ainsi qu'une capacité de chiffrement intégral du disque pour une meilleure protection des données.

Sujets annexes

Tous nos conseils cybersécurité sur le DigitalSecurityGuide

Découvrez comment renforcer la sécurité de votre infrastructure informatique avec une gestion proactive des vulnérabilités et des patchs.

Un service MDR (Managed Detection and Response) peut aider à combler les lacunes en matière de capacité et d'expertise dans le domaine de la sécurité.

Choisir le bon fournisseur est essentiel.

La cybersécurité - et plus globalement l'ensemble de la sphère informatique - devient de plus en plus complexe chaque année. Cela pose des défis importants aux professionnels de l'informatique, qui…

Dans le paysage professionnel contemporain, l’intégration des smartphones au sein des entreprises n’est plus une nouveauté mais une nécessité. Dans ce contexte, comment les entreprises peuvent-elles…