Qu'est-ce qu'un Ransomware ?

Ce type spécifique de logiciel malveillant est utilisé pour l’extorsion. Lorsqu'un périphérique est attaqué, un logiciel malveillant bloque l'écran ou crypte les données stockées sur le disque, la victime voit alors s’afficher une demande de rançon avec les détails du paiement.

Comment reconnaître un rançongiciel ?

Si vous êtes victime de rançongiciel, vous serez informé(e) par l’apparition -dans la plupart des cas- d’un message de rançon sur votre écran, ou par l’ajout de fichier texte (message) aux dossiers affectés. De nombreuses familles de rançongiciels modifient également l'extension des fichiers cryptés.

Comment fonctionne un rançongiciel ?

Il existe plusieurs techniques utilisées par les opérateurs ransomware :

- Le ransomware diskcoder « bloqueur de disque » crypte le disque entier et empêche l'utilisateur d'accéder au système d'exploitation.

- Le « verrouilleur d'écran » bloque l'accès à l'écran de l'appareil.

- Le ransomware « crypteur » (crypto-ransomware) crypte les données stockées sur le disque de la victime.

- Le bloqueur PIN cible les appareils Android et modifie leurs codes d'accès pour verrouiller l’accès à leurs utilisateurs.

Lire la suite

Comment rester protégé ?

Règles de base à suivre pour éviter la perte de vos données :

- Sauvegardez vos données régulièrement et gardez au moins une sauvegarde complète hors ligne

- Gardez tous vos logiciels, y compris les systèmes d'exploitation, sur les dernières versions disponibles, via les patches et les mises à jour proposées régulièrement

Une solution de sécurité fiable et multicouche reste toutefois l'option la plus efficace pour aider les utilisateurs / organisations à reconnaître, prévenir et supprimer les rançongiciels.

Règles avancées plus spécifiques aux entreprises :

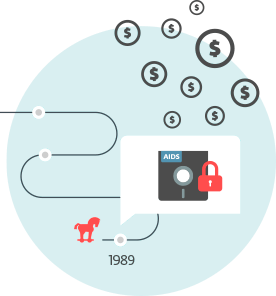

Historique du ransomware / rançonlogiciel

Le premier cas documenté de ransomware a été en 1989. Nommé le AIDS Trojan, il a été physiquement distribué par courrier via des milliers de disquettes qui prétendaient contenir une base de données interactive sur le sida et les facteurs de risque associés à la maladie. Lorsqu'il s’est déclenché, le logiciel malveillant a effectivement désactivé l'accès de l'utilisateur à la majeure partie du contenu du disque.

AIDS Trojan exigeait une rançon (ou comme la note de la rançon nommée, "paiement de la licence") de 189 $ US à envoyer à une boîte postale au Panama permettant à l'utilisateur d'exécuter le programme 365 fois. Dr. Joseph Popp en a été identifié comme l’auteur; cependant, les autorités l'ont déclaré mentalement inapte à assister à son procès.

Exemples récents

ESET vous propose un antivirus primé

ESET HOME Security Premium

Améliorez votre protection grâce à un gestionnaire de mots de passe, au chiffrement de vos fichiers sensibles et profitez d'une détection des menaces à la pointe de la technologie.