- ESET a découvert deux vulnérabilités zero-day critiques dans Mozilla (score 9,8/10) et dans Windows, exploitées par le groupe RomCom, aligné sur la Russie.

- La première vulnérabilité est un bug lié à la mémoire dans une fonction de Firefox, signalé le 8 octobre 2024 et corrigé par Mozilla en une journée.

- La seconde vulnérabilité permet l'exécution de code hors de l'environnement de test de Firefox, corrigée par Microsoft le 12 novembre 2024.

- L'exploitation combinée permet l’infection de la machine sans interaction de l’utilisateur

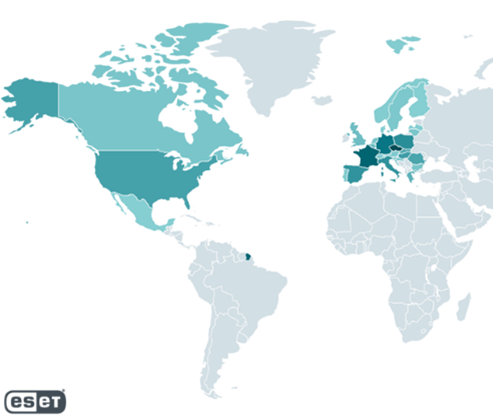

- Les victimes sont principalement en Europe et en Amérique du Nord.

ESET a découvert deux vulnérabilités zero-day. D’une part la CVE-2024-9680 dans les produits Mozilla (avec un score CVSS de 9,8 sur une échelle de 0 à 10) et d’autre part la CVE-2024-49039 dans Windows.

Ces deux vulnérabilités sont exploitées par le groupe APT RomCom, aligné sur les intérêts de la Russie. Les failles permettent l'exécution de code à distance sans interaction utilisateur, conduisant à l'installation d'une porte dérobée. Les attaques ont principalement ciblé l'Ukraine, l'Europe et les États-Unis entre octobre et novembre 2024. La sophistication dans la découverte et l’exploitation de ces failles démontre la capacité avancée du groupe à développer des exploits furtifs.

RomCom (également connu sous le nom de Storm-0978, Tropical Scorpius ou UNC2596) est un groupe APT aligné sur la Russie, menant des opérations de cyberespionnage et de cybercriminalité dans divers secteurs d’activités. En 2024, ESET a révélé les activités du groupe ciblant les secteurs de la défense et de l'énergie en Ukraine, les secteurs pharmaceutiques et de l'assurance aux États-Unis, le secteur juridique en Allemagne et des entités gouvernementales en Europe.

Le mécanisme d'attaque est le suivant. Un premier site, souvent une imitation d’un site légitime, redirige ensuite la future victime vers un autre serveur distribuant l’exploit. Si l'exploit réussit, un shellcode télécharge et exécute la porte dérobée de RomCom. « Bien que la méthode de propagation du lien du faux site Web reste inconnue, un navigateur vulnérable permet l'exécution automatique d'une charge utile malveillante sur l'ordinateur de la victime, sans aucune interaction de sa part. », explique Damien Schaeffer, chercheur chez ESET, qui a découvert les deux vulnérabilités. « Nous tenons à remercier l'équipe de Mozilla d'avoir été très réactive et à souligner leur impressionnante éthique de travail pour publier un correctif en une journée », ajoute-t-il.

C'est au moins la deuxième fois que RomCom exploite une vulnérabilité zero-day d’importance, après l'utilisation de CVE-2023-36884 via Microsoft Word en juin 2023.

Pour une analyse détaillée et technique des vulnérabilités découvertes, consultez l’article de blog d'ESET Research « RomCom exploite Firefox et Windows à zéro jour dans la nature » sur WeLiveSecurity.com.

Contact Presse :

Jolya COHOUNDO : +33 07 76 99 70 29 - jolya.c@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique de pointe pour protéger les entreprises, les infrastructures critiques et les consommateurs du monde entier contre des menaces digitales de plus en plus sophistiquées. Protection des terminaux et des mobiles, détection et traitement des incidents, chiffrement et authentification multifacteur... les solutions performantes et faciles à utiliser d’ESET protègent et supervisent discrètement 24 heures sur 24, 7 jours sur 7, en mettant à jour les défenses en temps réel pour assurer sans aucune interruption la sécurité des utilisateurs et le bon fonctionnement des entreprises. L’évolution des menaces exige d’une entreprise de sécurité informatique qu’elle évolue également. C’est le cas d’ESET grâce à ses centres de R&D dans le monde entier travaillant à la protection de notre avenir commun.

Pour plus d’informations, consultez www.eset.com/fr/ ou suivez-nous sur LinkedIn, Facebook et X