- ESET Research dévoile les activités du groupe Gamaredon, le groupe APT le plus actif en Ukraine.

- Cet APT Russe cible principalement les institutions gouvernementales ukrainiennes.

- Des tentatives d'attaques ont été observées dans plusieurs pays de l'OTAN, mais sans succès confirmé.

- Le groupe a drastiquement amélioré ses outils de cyberespionnage, ciblant emails, messageries instantanées et applications web.

- ESET découvert également PteroBleed, un nouveau infostealer ciblant les systèmes militaires ukrainiens.

Les chercheurs d'ESET ont analysé les récentes activités de Gamaredon, un groupe APT affilié à la Russie, opérationnel depuis 2013 et particulièrement actif en Ukraine. Le Service de Sécurité Ukrainien (SSU) a attribué ce groupe au groupe « Centre 18 » du FSB, basé en Crimée occupée. ESET soupçonne une collaboration entre Gamaredon et InvisiMole, un autre acteur malveillant identifié par ESET Research. Bien que les opérations de cyberespionnage de Gamaredon ciblent principalement les institutions gouvernementales ukrainiennes, ESET a détecté des tentatives d'intrusion dans plusieurs pays de l'OTAN en avril 2022 et février 2023, notamment en Bulgarie, Lettonie, Lituanie et Pologne, sans toutefois constater de compromission réussie.

Gamaredon se distingue par l'utilisation de techniques d'obfuscation en constante évolution et de nombreuses méthodes visant à contourner les blocages basés sur les domaines. Ces tactiques complexifient considérablement la détection et le blocage automatisés des outils du groupe. Malgré ces défis, les chercheurs d'ESET ont réussi à identifier et à comprendre ces techniques, permettant ainsi un suivi efficace des activités de Gamaredon. Le groupe a déployé méthodiquement son arsenal malveillant contre ses cibles bien avant l'invasion de 2022. Pour compromettre de nouvelles victimes, Gamaredon orchestre des campagnes de spear-phishing, puis exploite ses malwares personnalisés pour infecter des documents Word et des clés USB appartenant à la victime initiale, dans l'espoir d'une propagation vers d'autres cibles potentielles.

Au cours de l'année 2023, Gamaredon a significativement renforcé ses capacités de cyberespionnage en développant plusieurs nouveaux outils en PowerShell. Ces outils se concentrent sur l'exfiltration de données sensibles provenant de clients de messagerie, d'applications de messagerie instantanée telles que Signal et Telegram, ainsi que d'applications Web exécutées dans les navigateurs Internet. ESET a également découvert en août 2023 PteroBleed, un infostealer spécifiquement conçu pour cibler les données liées à un système militaire ukrainien et au service de messagerie Web utilisé par une institution gouvernementale ukrainienne.

« Contrairement à la majorité des groupes APT qui privilégient la furtivité et la persistance à long terme en utilisant des techniques de pointe, Gamaredon adopte une approche plus audacieuse dans ses opérations de cyberespionnage », explique Zoltán Rusnák, chercheur chez ESET spécialisé dans l'analyse de Gamaredon. « Les opérateurs semblent peu préoccupés par la détection de leurs activités par les défenseurs. Néanmoins, ils déploient des efforts considérables pour contourner les solutions de sécurité et maintenir leur accès aux systèmes compromis. La tactique de Gamaredon repose sur le déploiement simultané de téléchargeurs et backdoors pour assurer leur persistance. Bien que leurs outils manquent de sophistication, le groupe compense cette faiblesse par des mises à jour fréquentes et l'utilisation de techniques d'obfuscation en constante évolution. Malgré l'apparente simplicité de son arsenal, l'agressivité et la ténacité de Gamaredon en font une menace sérieuse. Compte tenu du contexte géopolitique actuel, nous anticipons que Gamaredon continuera de concentrer ses efforts sur l'Ukraine. » conclut Rusnák.

Pour une analyse plus détaillée des outils et des activités de Gamaredon, consultez le dernier livre blanc d'ESET Research « Cyberespionnage à la manière de Gamaredon : Analyse de l'ensemble d'outils utilisés pour espionner l'Ukraine en 2022 et 2023 » sur WeLiveSecurity.com.

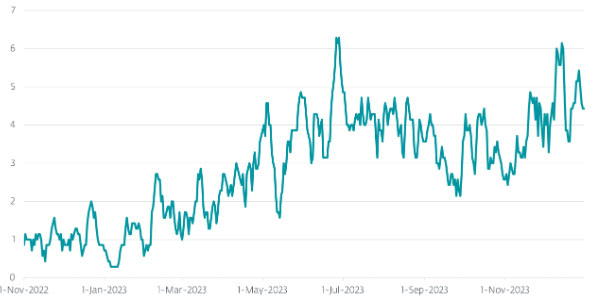

Moyenne mobile sur sept jours des machines uniques attaquées en Ukraine

Contact Presse :

Jolya COHOUNDO : +33 07 76 99 70 29 - jolya.c@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/fr

et suivez-nous sur LinkedIn, Facebook et Instagram.

(1) The Forrester Wave™ : Mobile Threat Defense Solutions, Q3 2024. Paddy Harrington and Team. July 16, 2024