- Nouvelle campagne d'attaque en Tchéquie combinant ingénierie sociale, hameçonnage et malware Android.

- Opérant depuis novembre 2023, les attaquants ont perfectionné leurs techniques en mars 2024 avec le déploiement du malware NGate.

- Cette innovation permet de cloner les données NFC des cartes de paiement et de les relayer sur l'appareil d'un attaquant.

- C'est la première observation d'un tel malware Android capable d'exploiter cette technique sans nécessiter le rootage des appareils des victimes.

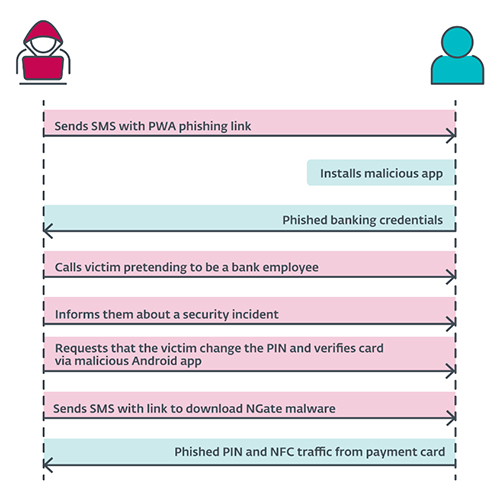

Les chercheurs d’ESET ont identifié une nouvelle campagne malveillante ciblant les clients de trois banques tchèques. Le logiciel malveillant, baptisé NGate, capable de transmettre les données des cartes de paiement des victimes depuis leurs appareils Android infectés vers le téléphone Android de l'attaquant. L'objectif principal de cette opération est de permettre des usages frauduleux des cartes bancaires des victimes en exploitant les données NFC des cartes, donc le paiement sans contact.

Lukáš Štefanko, qui a découvert la nouvelle menace, souligne le caractère inédit de cette technique de relais NFC dans le domaine des logiciels malveillants Android. « La méthode s'inspire d'un outil nommé NFCGate, développé initialement par des étudiants de l'Université technique de Darmstadt en Allemagne pour l'analyse et la modification du trafic NFC. C'est cette similitude qui a conduit à nommer cette nouvelle famille de logiciels malveillants "NGate". »

Les victimes ont été piégées par une manipulation psychologique sophistiquée. Croyant communiquer avec leur banque au sujet d'une possible compromission de leur appareil, elles ont en réalité été amenées à télécharger et installer le logiciel malveillant sur leurs appareils Android. Le vecteur d'infection était un lien contenu dans un SMS frauduleux, prétendant concerner une déclaration d'impôts potentielle. Il est important de noter que NGate n'a jamais été disponible sur le Google Play Store officiel.

Le logiciel malveillant Android NGate est associé à un acteur malveillant opérant en République tchèque depuis novembre 2023. Notons que ses activités semblent avoir été interrompues suite à une arrestation en mars 2024. ESET Research a identifié trois banques tchèques majeures ciblées. Le malware était distribué via des sites éphémères imitant des plateformes bancaires légitimes ou des applications officielles du Google Play Store. Ces sites frauduleux ont été repérés par le service ESET Threat Intelligence, qui a promptement informé ses clients de la menace.

Les attaquants ont d'abord exploité les applications web progressives (PWA), comme précédemment découvert par ESET, avant d'évoluer vers une version plus avancée appelée WebAPK. Cette évolution a finalement abouti au déploiement du logiciel malveillant NGate, marquant une étape significative dans leur stratégie d'attaque.

Au-delà de ses capacités d’hameçonnage, NGate intègre un outil nommé NFCGate, détourné pour relayer des données NFC entre l'appareil de la victime et celui de l'attaquant. Bien que certaines fonctionnalités nécessitent un appareil rooté, le relais NFC fonctionne également sur des appareils non rootés. NGate incite les victimes à fournir des informations sensibles et à activer le NFC sur leur smartphone. Les utilisateurs sont ensuite invités à placer leur carte de paiement contre leur téléphone pour que l'application malveillante la reconnaisse. Cette technique pourrait potentiellement être exploitée par des attaquants pour copier et émuler des cartes de paiement, notamment dans des lieux publics bondés, bien que cela se limite généralement à de petits paiements sans contact.

« Assurer la protection contre des attaques aussi complexes nécessite l'utilisation de certaines mesures proactives contre des tactiques telles que l’hameçonnage, l'ingénierie sociale et les logiciels malveillants Android. Cela signifie vérifier les URL des sites Web, télécharger des applications à partir des magasins officiels, garder ses codes PIN secrets, utiliser des applications de sécurité sur ses smartphones, désactiver la fonction NFC lorsqu'elle n'est pas nécessaire, utiliser des étuis de protection pour les cartes bancaires ou avoir recours à des cartes virtuelles avec authentification », conseille Benoit GRUNEMWALD, Expert Cyber ESET France.

Pour plus d'informations techniques sur la nouvelle menace NFC, consultez l'article de blog « NGate Android malware relays NFC traffic to steal cash » sur WeLiveSecurity.com.

Vue d'ensemble de l'attaque.

Contact Presse :

Jolya COHOUNDO : +33 07 76 99 70 29 - jolya.c@eset-nod32.fr

À propos d'ESET

Depuis plus de 30 ans, ESET® développe des logiciels et des services de sécurité informatique pour protéger le patrimoine numérique des entreprises, les infrastructures critiques et les consommateurs du monde entier contre des cybermenaces. Nous protégeons les terminaux fixes et mobiles, les outils collaboratifs et assurons la détection et le traitement des incidents. Établit dans le monde entier, nos centres de R&D récoltent et analysent les cybermenaces pour protéger nos clients et notre monde numérique.

Pour plus d’informations, consultez www.eset.com/fr

et suivez-nous sur LinkedIn, Facebook et Instagram.