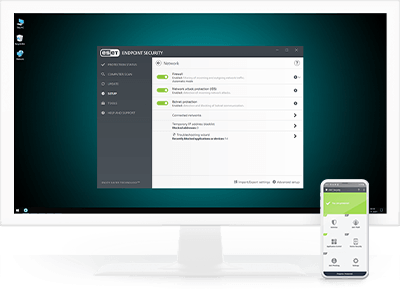

Endpoint protection

ESET Endpoint Security

Leverages a multilayered approach that utilizes multiple technologies working together to balance performance, detection and false positives, and with automated malware removal and mediation.

- Protect against ransomware

- Block targeted attacks

- Prevent data breaches

- Stop fileless attacks

- Detect advanced persistent threats

- Mobile protection and MDM

Tutustu ominaisuuksiin

Hallinta yhdessä konsolissa

Kaikkia ESET-päätepisteitä, mukaan lukien päätepisteet ja mobiililaitteet, voi hallita pilvipohjaisessa keskitetyssä ESET PROTECT -hallintakonsolissa.

Pysäytä tiedostoa käyttämättömät hyökkäykset

ESET Endpoint Protection -alustat suojautuvat tiedostottomilta hyökkäyksiltä ehkäisemällä virheellisesti muotoiltuja ja kaapattuja sovelluksia. Lisäksi muisti tarkistetaan jatkuvasti epäilyttävän toiminnan varalta omilla tarkistimillaan.

Kohdistettujen hyökkäysten estäminen

ESETin päätepisteiden suojausratkaisut priorisoivat ja estävät tehokkaasti maailmanlaajuisten uhkatietojen avulla uusimmat uhat jo ennen niiden leviämistä muualle maailmaan. Lisäksi ratkaisumme päivitetään pilvipohjaisesti, joten ne voivat reagoida nopeasti huomaamatta jääneisiin tunnistettuihin uhkiin ilman säännöllisen päivityksen odottelua.

Suojaa selain

Suunniteltu suojaamaan organisaation resursseja erityisenä suojauskerroksena, joka keskittyy selaimeen päätyökaluna, jolla käytetään tärkeitä tietoja intranetissa ja pilvessä. Suojattu selain parantaa selainprosessin muistisuojausta sekä tarjoaa näppäimistösuojauksen sekä järjestelmänvalvojille mahdollisuuden lisätä sillä suojattuja URL-osoitteita.

Network Attack Protection

ESET Network Attack Protection parantaa tunnettujen haavoittuvuuksien tunnistusta verkkotasolla.

Botnet Protection

ESETin Botnet-suojaus tunnistaa botnet-verkkojen käyttämän haitallisen tiedonsiirron ja tunnistaa samalla haitalliset prosessit. Mahdollinen haitallinen tiedonsiirto estetään ja ilmoitetaan käyttäjälle.

Koneoppiminen

Kaikki ESET ESET Endpoint -tuotteet käyttävät tällä hetkellä koneoppimista yhdessä kaikkien muiden suojaustasojemme kanssa – ja ovat tehneet niin jo vuodesta 1997. Koneoppimista käytetään erityisesti keskitettyjen tulosten ja neuraaliverkkojen muodossa. Järjestelmänvalvojat voivat tarkistaa verkon tarkasti erityisellä aggressiivisella koneoppimistilalla, joka toimii myös ilman Internet-yhteyttä.

Tuotteen sisäinen Sandbox

ESET-tuotteiden sisäinen Sandbox-eristys auttaa tunnistamaan todellisen käyttämisen peitellyistä haittaohjelmista.

Ransomware Shield

Lisäkerros, joka suojelee käyttäjiä kiristyshaittaohjelmilta. Tekniikkamme valvoo ja arvioi kaikki suoritetut sovellukset niiden käyttäytymisen ja maineen perusteella. Se on suunniteltu havaitsemaan ja estämään prosessit, jotka muistuttavat kiristyshaittaohjelman käyttäytymistä.

Ransomware Remediation

Provides comprehensive rollback through seamless, automated file restoration from secure backups, minimizing business impact in the event of a ransomware attack. This proprietary feature complements the Ransomware Shield protection by utilizing advanced detection and remediation technologies surpassing the Volume Shadow Copy Service other solutions use. Foster your cyber resilience and never pay a ransom again.

Note: Included in ESET PROTECT Advanced and higher subscription tiers

Käyttäytymisen tunnistus – HIPS

ESETin palveluperustainen tunkeutumisen esto (HIPS) tarkkailee järjestelmän toimintaa ja käyttää ennalta määritettyä sääntöjoukkoa epäilyttävän järjestelmäkäyttäytymisen tunnistamiseen ja pysäyttämiseen.

UEFI-tarkistus

ESET on ensimmäinen päätepisteiden tietoturvayritys, joka lisää ratkaisuunsa oman kerroksen suojaamaan UEFI-käyttöliittymää (Unified Extensible Firmware Interface). ESET UEFI Scanner tarkistaa esikäynnistysympäristön suojauksen ja valvoo sitä sekä laiteohjelman eheyttä. Jos muokkauksia havaitaan, niistä ilmoitetaan käyttäjälle.

Advanced Memory Scanner

ESET Advanced Memory Scanner valvoo haitallisten prosessien käyttäytymistä ja tarkistaa ne, kun ne tulevat näkyviin muistissa. Tiedostottomat haittaohjelmat toimivat ilman tiedostojärjestelmässä olevia pysyviä komponentteja, jotka voidaan havaita tavanomaisin tavoin. Tällaiset haittaohjelmahyökkäykset voidaan tunnistaa ja pysäyttää vain tarkistamalla muisti.

Hyödynnän esto

ESET Exploit Blocker valvoo tyypillisesti hyödynnettävissä olevia sovelluksia (selaimet, asiakirjojen lukuohjelmat, sähköpostiohjelmat, Flash, Java jne.), ja sen sijaan, että se kohdistuisi tiettyihin CVE-tunnisteisiin, se keskittyy hyödyntämistekniikoihin. Kun se käynnistyy, uhka estetään välittömästi koneessa.