Backdoors zählen weiterhin zu den wichtigsten Angriffswerkzeugen von Cyberkriminellen, sagen die Forscher des IT-Sicherheitsherstellers ESET. Bei der Analyse von Kampagnen der Hackergruppe OilRig fielen den Experten zwei Backdoors auf, mit denen gezielt kritische Daten aus gängigen Browsern und Anmeldeinformationen für Windows erbeutet wurden. Besonders brisant: Die untersuchten Angriffe hatten ausschließlich Organisationen in Israel als Ziel. Die seit 2014 aktive iranische Hackergruppe OilRig ist bekannt dafür, im Nahen und Mittleren Osten Regierungen sowie Unternehmen in der Chemie-, Energie-, Finanz- und Telekommunikationsbranche und im Gesundheitssektor zu attackieren. Die detaillierte Untersuchung des ESET Teams unter der Leitung von Zuzana Hromcová ist auf welivesecurity.de veröffentlicht.

Angriffe nach dem gleichen Muster

ESET hat zwei Kampagnen von OilRig untersucht. Die erste Kampagne, die 2021 stattfand und von den Forschern Outer Space genannt wurde, nutzt die Solar-Backdoor. Die zweite von 2022 erhielt den Namen Juicy Mix und verwendet die Mango-Backdoor.

Das Vorgehen bei beiden Kampagnen sowie die Funktionen der beiden Backdoor-Varianten sind sehr ähnlich: Im ersten Schritt übernahmen die Hacker legitime Webseiten und verwendeten sie als Command&Control-Server, also als virtuelles Kontrollzentrum für Cyberangriffe. 2021 kompromittierte OilRig die Webseite eines israelischen Personaldienstleisters, 2022 den Web-Auftritt eines Jobportals in Israel.

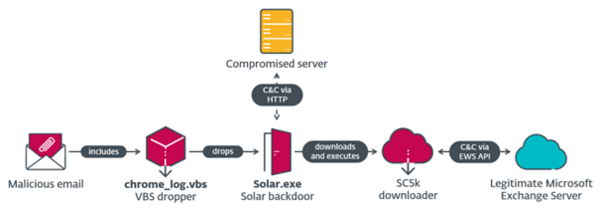

Über diese Server verschickten sie dann Spear-Phishing-Mails mit schadhaften Anhängen an Mitarbeiter in den Zielbranchen. Führten die Empfänger die angehangene Datei aus, installierten sie unwissentlich die Solar- oder Mango-Backdoor, über die weitere Spionagewerkzeuge nachgeladen wurden. Diese dienten dazu, E-Mails, Browserinformationen und Windows-Anmeldedaten abzuführen.

Wie OilRig mit der Solar-Backdoor an Daten gelangte

Bei der jüngeren Mango-Backdoor handelt es sich um eine neue, verbesserte Version von Solar. Sie bietet unter anderem erweiterte Exfiltrationsfunktionen und die Verwendung nativer APIs. Sie zeichnet sich vor allem aber durch eine Funktion aus, mit deren Hilfe die Backdoor einer Erkennung durch Sicherheitsprogamme zu entgehen versucht. „OilRig hat alles dafür getan, damit Sicherheitslösungen ihr Treiben nicht erkennen Obwohl die Funktion in dem von uns analysierten Beispiel nicht verwendet wurde, könnte sie in zukünftigen Versionen aktiviert werden“, sagt ESET-Forscherin Zuzana Hromcová.

OilRig, auch bekannt als APT34, Lyceum oder Siamesekitten, ist eine Cyberspionage-Gruppe, die seit mindestens 2014 aktiv ist. ESET geht davon aus, dass sie ihren Sitz im Iran hat. Die Gruppe nimmt mit ihren Aktionen gezielt Regierungen im Nahen und Mittleren Osten ins Visier.Weitere technische Informationen über OilRig und seine Kampagnen Outer Space und Juicy Mix finden Sie im Blogpost „OilRigs Outer Space und Juicy Mix – neue Werkzeuge für dieselbe alte Bohrinsel“ auf WeLiveSecurity.