Vznik počítačových virů

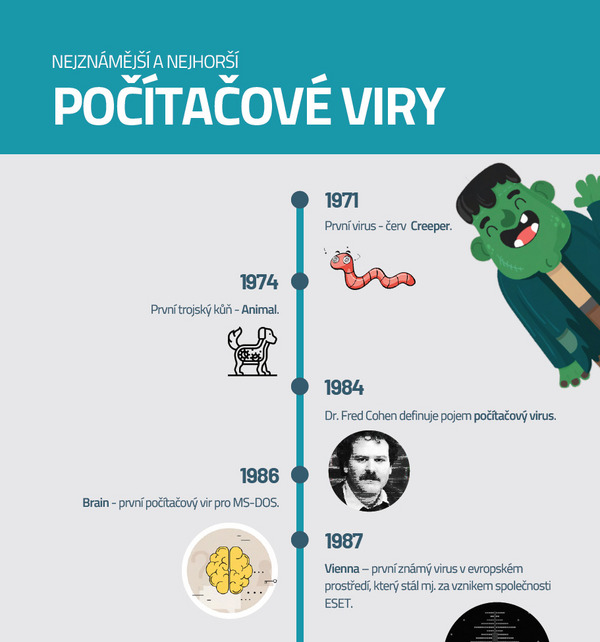

Počátky škodlivého softwaru můžeme vysledovat do 60. let 20. století. Tehdy vznikaly první programy, které se dokázaly sami množit, i když se ještě nepovažovaly za viry, trojské koně ani malware, jak je známe dnes. Vytvářely je studenti vysokých škol nebo inženýři v rámci projektů pro zlepšování svých programovacích dovedností nebo pro zábavu. Příkladem takového programu byl Creeper.

V 70. letech vznikla experimentální síť ARPANET, která nakonec vedla k vytvoření internetu. Síť využívali vědci a jednoho dne roku 1971 se na obrazovkách propojených počítačů objevila věta: "I’m the creeper, catch me if you can!" (Jsem creeper, chyť mě, když to dokážeš!). Ačkoli to tehdy vědci netušili, byli prvními oběťmi počítačového viru.

Ukázalo se, že zprávu neposlal žádný hacker, nýbrž vědec z americké společnosti Bold, Beranek a Newman (dnes Raytheon BBN Technologies), který se zabýval technologiemi počítačových sítí. Bob Thomas vytvořil program Creeper. Creeper byl červ - typ počítačového viru, který se replikuje a šíří do dalších systémů. V tomto případě byly jeho cílem počítače DEC připojené k síti ARPANET. Nebyl to však typický škodlivý software (malware), Creeper pouze zobrazoval neškodnou zprávu. Nešifroval soubory, nepožadoval žádné výkupné (ransomware), neničil data, nekradl osobní údaje ani nevyřazoval z provozu žádný systém. Bob Thomas chtěl vytvořit experimentální program, který by se dokázal samostatně šířit. Za prvním virem tak stála vědecká zvědavost. Creeper byl tedy první, ale jak víme nikoli poslední virus.

První trojský kůň

Za prvního trojského koně bývá označována hra Animal, kterou vytvořil v roce 1974 John Walker pro systém Univac 1108. Hra pokládala uživateli jednoduché otázky, které měly program navést k uhádnutí zvířete. Protože hra byla oblíbená, uvažoval Walker o způsobu, který by umožnil její rozšíření bez nutnosti přenášet její kopie na magnetických páskách. Napsal tehdy podprogram s názvem PERVADE. Jakmile se na počítači spustil jakýkoli program obsahující tuto rutinu, vytvořil se nezávislý proces, a zatímco běžný program vykonával svou činnost, prohledával PERVADE všechny adresáře, k nimž měl uživatel přístup. Pokud adresář ještě neobsahoval kopii programu, jednoduše ji vytvořil. V případě starší verze ji aktualizoval. Trvalo pouze několik dnů, než se kopie dostaly do všech adresářů systému a program byl k dispozici všem uživatelům. Dnes programy s tímto chováním označujeme za trojské koně.