Praha, 14. května 2020 – Bezpečnostní experti ze společností ESET a Avast společnými silami analyzovali rozšířený nástroj pro vzdálený přístup (RAT), který je speciálním typem tzv. backdooru. Škodlivý kód, který představuje pro uživatele riziko, ESET označuje jako Mikroceen. Experti z obou společností zjistili, že tato „zadní vrátka“ využívají útočníci ke špionáži soukromých subjektů (z telekomunikačního a plynárenského průmyslu) a vládních organizací ve střední Asii.

Zařízení obětí mohla bez vědomí uživatele provádět různé úkony dle příkazů útočníků. Ti byli schopní získat dlouhodobý přístup k dotčeným sítím, a například manipulovat s dokumenty a vytvářet snímky obrazovek uživatelů. Analytici společností ESET a Avast rovněž zkoumali specifický model komunikace mezi servery napadených uživatelů a útočníků, který vznikl za účelem špionáže.

„Útočníci, kteří malware vytvořili, vynaložili velké úsilí, aby zabezpečili spojení svého serveru se stanicemi svých obětí. Toho bylo dosaženo i tím, že útočníci využívali a využívají rozsáhlou sadu nástrojů a metod za účelem skrytí malware, které neustále vyvíjejí a vylepšují,“ říká Peter Kálnai, který vedl výzkumný tým ESET.

Mikroceen se neustále vyvíjí a experti na kybernetickou bezpečnost sledují jeho podíl na útocích na různé cíle už od roku 2017. Mezi nástroji, které útočníci používají k infiltrování sítí, zachytili týmy ESET a Avast také Gh0st RAT. Jedná se o starší nechvalně známý nástroj pro vzdálenou správu vyvinutý již okolo roku 2008.

Detailní technické informace, včetně podrobné analýzy, jsou publikovány v článku na webu WeLiveSecurity.com.

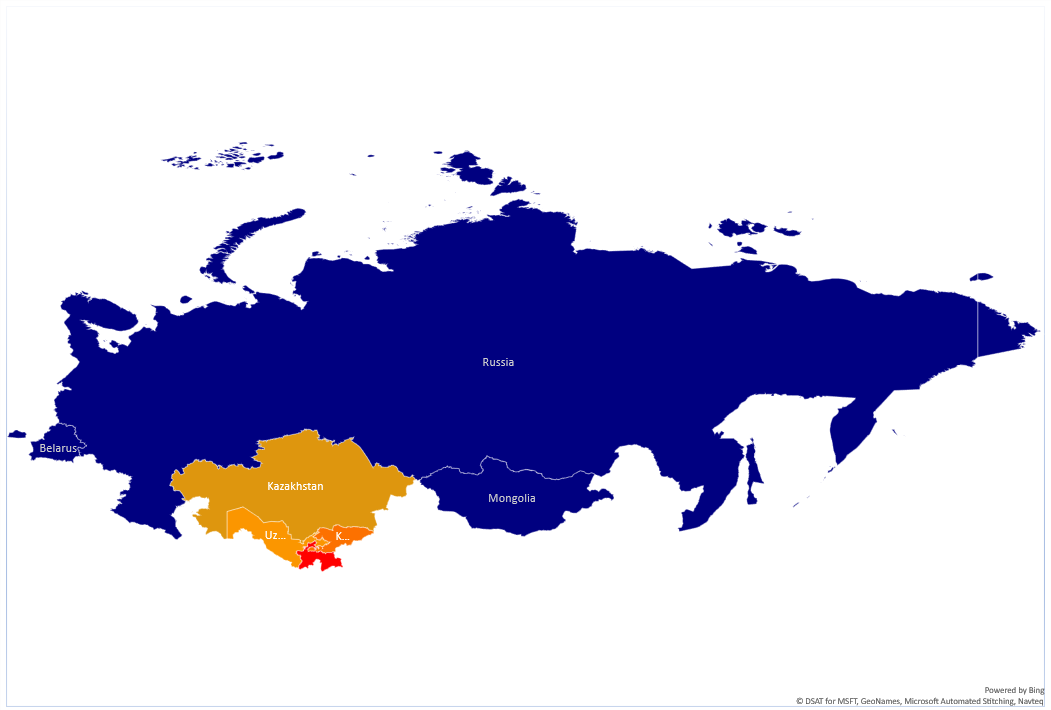

Nedávná kampaň Mikroceen RAT v centrální Asii (žlutá, oranžová a červená), spolu se staršími útoky (tmavě modré odstíny).

Kontakt pro média:

Ondřej Šafář

Manažer PR a komunikace

ESET software spol. s r.o.

tel: +420 776 234 218

ondrej.safar@eset.cz

Lucie Mudráková

Specialistka PR a komunikace

ESET software spol. s r.o.

tel: +420 702 206 705

lucie.mudrakova@eset.cz