Antivirová ochrana koncových zařízení

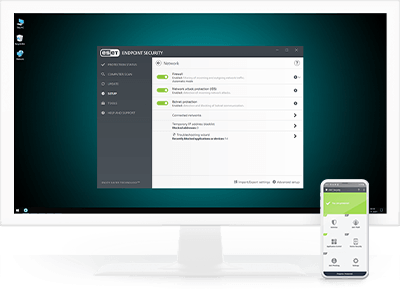

ESET Endpoint Security

Využívá koncept vícevrstvé ochrany, který spojuje několik technologií v dynamické rovnováze s cílem přinášet vyvážený poměr výkonu, detekce a tzv. falešných poplachů. Produkt pomáhá organizacím:

- Chránit před ransomware

- Blokovat cílené útoky

- Bránit únikům dat

- Zastavit bezsouborové útoky

- Detekovat pokročilé trvalé hrozby (APT)

- Chránit a spravovat mobilní zařízení (MDM)

Prozkoumejte všechny funkce

Správa z jednotné konzole

Všechna řešení ESET na koncových zařízeních včetně mobilních telefonů je možné spravovat z naší cloudové nebo lokální jednotné správcovské konzole ESET PROTECT.

Zastavení bezsouborových útoků

Řešení společnosti ESET použijí postupy, kterými detekují poškozené nebo zfalšované aplikace a chrání tak před bezsouborovými útoky. Specializované kontroly mají za úkol neustále vyhledávat v paměti cokoliv podezřelého.

Blokování cílených útoků

Řešení ESET na ochranu koncových zařízení využívají informace o hrozbách na základě jejich globální přítomnosti, aby dokázala určit prioritu nejnovějších hrozeb a účinně je zablokovala dříve, než se rozšíří do kterékoli jiné části světa. Kromě toho naše řešení nabízejí cloudovou aktualizaci, která umožňuje rychlou reakci v případě, že hrozba není detekována. Není tak třeba čekat na pravidelnou aktualizaci.

Ochrana webového prohlížeče

Řešení jsou navržena tak, aby chránila aktiva firmy pomocí speciální vrstvy ochrany prohlížeče, který je hlavním nástrojem používaným pro přístup k důležitým údajům ve firemní síti a v cloudu. Zabezpečený prohlížeč poskytuje při používání vylepšenou ochranu paměti spolu s ochranou klávesnice a umožňuje správcům přidávat adresy URL, které mají být chráněny.

Ochrana před síťovými útoky

Ochrana před síťovými útoky od společnosti ESET zlepšuje detekci známých zranitelností na úrovni sítě.

Ochrana před botnety

Ochrana před botnety od společnosti ESET zachycuje škodlivou komunikaci používanou botnety a zároveň identifikuje příslušné škodlivé procesy. Každá odhalená škodlivá komunikace je zablokována a oznámena uživateli.

Strojové učení

Všechny produkty ESET na ochranu koncových zařízení již od roku 1997 používají strojové učení ve spojení s našimi ostatními vrstvami ochrany. Strojové učení se konkrétně používá ve formě konsolidovaného výstupu a neuronových sítí. Na hloubkovou kontrolu sítě mohou správci zapnout speciální přísný režim strojového učení, který funguje i bez internetového připojení.

Sandbox v rámci produktu

Sandbox v rámci produktů ESET pomáhá identifikovat skutečné chování skryté pod povrchem maskujícího se malwaru.

Ransomware Shield

Dodatečná bezpečnostní vrstva, která chrání uživatele před ransomwarem. Tato technologie monitoruje a vyhodnocuje všechny spouštěné aplikace na základě jejich chování a reputace. Jejím cílem je odhalit a zablokovat procesy, které svou aktivitou připomínají ransomware.

Ransomware Remediation

Poskytuje komplexní obnovu díky automatizovanému načtení dat ze zabezpečených záloh. Tato funkce doplňuje ochranu Ransomware Shield a využívá pokročilé technologie detekce a obnovy, které překonávají službu Volume Shadow Copy Service používanou jinými řešeními. Posilte svou kyberodolnost a už nikdy neplaťte výkupné.

Poznámka: Funkce je k dispozici v ESET PROTECT Advanced a vyšších úrovních.

Detekce chování - HIPS

HIPS (Host-based Intrusion Prevention System) od společnosti ESET monitoruje činnost systému a používá předem definovaný soubor pravidel na rozpoznání a zastavení podezřelého chování systému.

Kontrola UEFI

ESET je prvním poskytovatelem zabezpečení koncových zařízení, který ke svému řešení přidal speciální vrstvu na ochranu rozhraní UEFI (Unified Extensible Firmware Interface). Kontrola UEFI od společnosti ESET kontroluje a vynucuje zabezpečení prostředí před spuštěním systému a je navržena tak, aby sledovala integritu firmwaru. Pokud se zjistí, že došlo k úpravě, uživatel dostane upozornění.

Pokročilá kontrola paměti

Pokročilá kontrola paměti od společnosti ESET monitoruje chování škodlivého procesu a zkontroluje ho ihned po odhalení v paměti. Bezsouborový malware na svou činnost nepotřebuje trvalé součásti v systému souborů, které lze detekovat konvenčními způsoby. Takové škodlivé útoky může úspěšně objevit a zastavit jen kontrola paměti.

Exploit Blocker

ESET Exploit Blocker monitoruje často zneužívané aplikace (webové prohlížeče, software na zobrazování dokumentů, e-mailové klienty, Flash, Java apod.) A namísto zaměřování se na konkrétní identifikátory CVE sleduje techniky zneužívání. Každá takto zjištěná hrozba je na zařízení okamžitě zablokována.