Endpoint Security

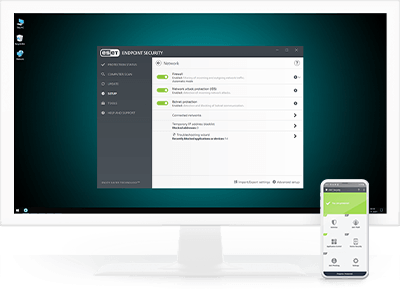

ESET Endpoint Security

Verschiedenste Erkennungsmechanismen arbeiten perfekt zusammen in ESETs leistungsfähiger Mehrschichttechnologie. Potenzielle Gefahren werden umgehend erkannt, ohne Systemressourcen zu belasten oder unnötig viele Fehlalarme auszulösen. Unternehmen sind so in der Lage:

- Ransomware von Unternehmensnetzwerken fernzuhalten

- Gezielte Attacken abzuwehren

- Datenlecks sicher zu verhindern

- Dateilose Angriffe abzuwehren

- Advanced Persistent Threats (APT) umgehend zu erkennen

- Mobilgeräte zu schützen und komfortabel zu verwalten

Alle Features

Verwaltung über eine einzige Konsole

Alle ESET Endpoints (egal, ob mobil oder nicht) lassen sich komfortabel über eine einzige, cloudbasierte Management-Konsole – ESET Protect – verwalten.

Schutz vor dateiloser Malware

Die Endpoint und Server Sicherheitslösungen von ESET erkennen manipulierte oder gekaperte Anwendungen und bieten damit umfassenden Schutz vor dateilosen Angriffen. Zudem wird der Arbeitsspeicher laufend auf verdächtige Prozesse geprüft.

Schutz vor gezielten Angriffen

"Die Endpoint und Server Sicherheitslösungen arbeiten unter anderem mit Daten, die anonymisiert von Endpoints auf der ganzen Welt eingereicht werden. So können selbst neueste Bedrohungen erkannt werden – noch bevor sie sich weltweit verbreiten. Dank cloudbasierter Aktualisierungen stehen die Informationen noch vor dem regulären Update der Erkennungsroutine bereit."

Sicherer Web-Browser

Dient der Absicherung von Unternehmensressourcen mit einer speziellen Schutzschicht. Diese konzentriert sich auf den Zugriff kritischer Daten innerhalb des Intranet und der Cloud durch den verwendeten Browser. Secure Browser bietet einen erweiterten Speicherschutz für den Browser-Prozess, und ermöglicht es Administratoren, weitere URLs hinzuzufügen, die geschützt werden sollen.

Network Attack Protection

Die ESET Sicherheitslösungen nehmen bereits auf Netzwerkebene Prüfungen vor.

Schutz vor Botnetzen

Die ESET Sicherheitslösungen erkennen schädliche Kommunikationen, die für Botnetze typisch sind, und identifizieren zugleich die angreifenden Prozesse. Jede erkannte schädliche Kommunikation wird blockiert und dem Nutzer gemeldet.

Machine learning

Bereits seit 1997 ist Machine Learning (ML) integraler Bestandteil unserer Sicherheitslösungen. Machine Learning kommt insbesondere in Form von konsolidierten Outputs und neuronalen Netzen zum Einsatz. Um ein Netzwerk besonders eingehend zu prüfen, können Administratoren den besonders „scharfen“ ML-Modus aktivieren, der sogar ohne eine Verbindung zum Internet funktioniert.

Integrierte Sandbox

Malware ist heute oft darauf optimiert, so lange wie möglich im Verborgenen zu agieren. Unsere integrierte Sandbox bildet verschiedene Hardware- und Softwarekomponenten in einer isolierten Umgebung nach. So wird bösartiges Verhalten erkannt, noch bevor es im Netzwerk sichtbar wird.

Ransomware Shield

Das ESET Ransomware Shield schützt Nutzer umfassend vor allen Arten von Ransomware. Die Technologie überprüft alle ausgeführten Anwendungen und bewertet sie anhand ihres Verhaltens und ihrer Reputation. Prozesse, die typisches Ransomware-Verhalten aufweisen, werden umgehend blockiert.

Ransomware Remediation

Diese Technologie bietet im Sinne eines doppelten Bodens eine zusätzliche Absicherung vor Ransomware, indem verschlüsselte Dateien wiederhergestellt werden. Sie ergänzt das Modul Ransomware Shield und stellt sicher, dass bei einem Ransomware-Angriff keine Daten verloren gehen, indem während der Überprüfung eines potenziell schädlichen Prozesses Sicherheitskopien erstellt werden.

Hinweis: Diese Funktion ist in allen Cloud-Bundles ab ESET PROTECT Advanced automatisch aktiviert.

Verhaltensbasierte Erkennung – HIPS

Das Host-based Intrusion Prevention System (HIPS) von ESET beobachtet die Systemaktivitäten und erkennt verdächtiges Systemverhalten anhand vordefinierter Regeln.

UEFI Scanner

ESET ist der erste IT-Security-Anbieter, der einen Mechanismus zum Schutz des Unified Extensible Firmware Interface (UEFI) implementiert hat. Der UEFI-Scanner prüft Systeme mit UEFI-Bootumgebung noch vor dem Start des Betriebssystems und gewährleistet dadurch die Sicherheit und Integrität der Firmware. Bei Auffälligkeiten wird der Nutzer umgehend informiert.

Erweiterter Speicherscan

Der erweiterte Speicherscan wehrt getarnte Bedrohungen ab, indem er verdächtige Prozesse erkennt und blockiert, sobald sie im Arbeitsspeicher ihre schädlichen Funktionen zur Ausführung bereitstellen. Das ermöglicht eine Erkennung dateiloser Malware, die keine dauerhafte Komponente im Dateisystem benötigt und deshalb nicht durch klassische Methoden entdeckt wird.

Exploit Blocker

Der Exploit Blocker beobachtet konstant das Verhalten häufig angegriffener Anwendungen wie Webbrowser, PDF-Reader, E-Mail-Programme, Flash oder Java. Anstatt sich nur auf bestimmte CVE-Kennungen zu beschränken, werden gängige Ausnutzungstechniken berücksichtigt. Wird eine Bedrohung erkannt, wird die entsprechende Anwendung umgehend blockiert.

Schutz vor Brute Force-Angriffen

Verhindert Angriffe per Brute Force, die Passwörter durch das systematische Ausprobieren tausender Kombinationen erraten.