Conheça todos os detalhes sobre o worm Morris, que marcou um antes e depois na história do malware.

Em 2 de novembro de 1988, a história da segurança da informação mudaria drasticamente: às 18h desse dia, foi lançado o primeiro verme de computador amplamente distribuído na Internet, chamando a atenção da mídia mundial.

O responsável por essa "façanha" foi Robert Tappan Morris, na época um estudante de 23 anos fazendo seu doutorado na Universidade de Cornell, além de ser filho de um ex-cientista do Centro Nacional de Segurança da Informação dos Estados Unidos.

Apesar de parecer sofisticado, a rápida propagação do worm não se deu tanto pelas habilidades de programação de seu criador, mas pelo fato de ser um ataque totalmente inesperado.

Na verdade, Morris afirmou que sua intenção era descobrir o tamanho da Internet e não deixar os equipamentos inoperantes. Contudo, um erro em sua programação fez com que os danos fossem muito maiores do que ele havia previsto.

Como funcionou?

O worm Morris explorou as principais falhas nas conexões TCP e SMTP para infectar sistemas, facilitando que um atacante enviasse comandos ao sistema infectado. Mesmo que muitos já soubessem das falhas dos sistemas UNIX, a extensão do ataque pegou a todos de surpresa.

Para entender a magnitude do ataque, basta considerar um dado: 10% dos equipamentos conectados à Internet foram infectados pelo verme Morris. Estima-se que, das 60 mil máquinas conectadas, seis mil foram atacadas, e muitas permaneceram infectadas por quase 72 horas.

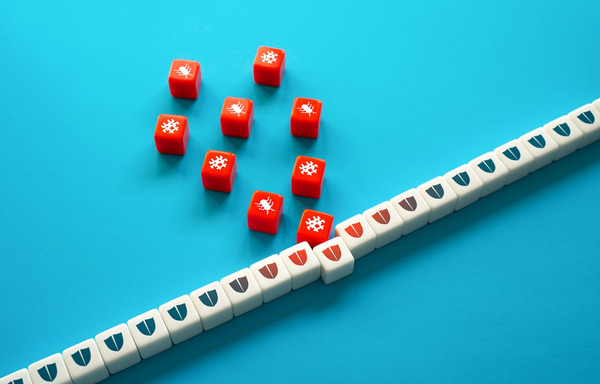

Como é característico de um worm, ele se replicava nas redes informáticas, realizando ações maliciosas como consumir recursos da máquina e baixar arquivos não utilizados nos dispositivos, o que levava as máquinas a travarem ou funcionarem muito lentamente.

Algo particularmente preocupante foi que as principais universidades e instituições governamentais dos EUA estavam conectadas à ARPANET na época. Por isso, computadores da NSA (Agência de Segurança Nacional), do MIT e do Pentágono também foram infectados.

A atividade normal das máquinas foi interrompida, e as conexões ficaram bloqueadas por vários dias enquanto o malware se espalhava pela Internet e por múltiplas plataformas.

Resolução de problemas

Para resolver o enorme problema, especialistas da Universidade da Califórnia, Berkeley e do Instituto de Tecnologia de Massachusetts agiram rapidamente para capturar o verme, analisar o programa e encontrar uma solução.

Na manhã de 3 de novembro, após a descoberta do worm, a equipe do Grupo de Pesquisa de Sistemas Computacionais de Berkeley já havia desenvolvido uma série de passos para conter a propagação. Mais tarde, naquele mesmo dia, a Universidade de Purdue descobriu outro método para parar a infecção, que foi amplamente compartilhado.

Em 8 de novembro, após a restauração da ordem, o Centro de Segurança Informática dos EUA realizou um workshop para discutir o impacto do programa de Morris. Decidiu-se que os pesquisadores presentes não revelariam o código que haviam decifrado para evitar possíveis consequências. Contudo, isso apenas adiou o inevitável.

Boas e más consequências

No final daquele ano, havia pelo menos 11 versões do código descompilado, demonstrando que as habilidades e ferramentas para criar malware já haviam se expandido. Esse evento marcou o início da criação de malware com intenções maliciosas. Outros malwares potentes foram baseados no código descompilado de Morris, desde o worm Code Red até o famoso Conficker, que infectou milhões de computadores.

Apesar do aumento nos ataques de malware, alguns aspectos positivos puderam ser extraídos da criação de Morris: ela estimulou o desenvolvimento da segurança da informação e obrigou os fornecedores de software a se atentarem mais para falhas em seus produtos.

Nos Estados Unidos, foi criado um Time de Resposta a Emergências em Informática, mais conhecido como CSIRT, outra consequência positiva do incidente.

Worm Morris II

Recentemente, o verme Morris voltou às manchetes, pois pesquisadores da Cornell Tech criaram uma versão atualizada, o worm Morris II, que utiliza técnicas de inteligência artificial, podendo se propagar entre várias ferramentas de inteligência artificial generativa, instalar malware e até roubar informações dos usuários.

Assim, o worm Morris II pode identificar vulnerabilidades em sistemas e dispositivos para explorá-las sem ser detectado pelos sistemas de defesa. Além disso, ele pode aprender com suas interações nos sistemas-alvo e ajustar seu comportamento para ser ainda mais difícil de detectar e conter.

Isso reforça a necessidade de estar protegido com uma solução antimalware que ofereça segurança integral e esteja na vanguarda para enfrentar as novas e complexas ameaças do cibercrime.