Какво е Kr00k?

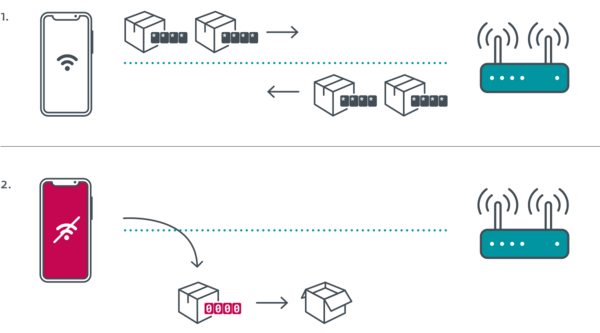

Kr00k – или CVE-2019-15126 – е уязвимост в Broadcom и Cypress Wi-Fi чипове, която позволява неоторизирано декриптиране на части от WPA2-криптиран трафик.

Кой е засегнат?

Уязвимостта засяга неъпдейтнати устройства с Broadcom и Cypress FullMac Wi-Fi чипове. Това са едни от най-използваните Wi-Fi чипове в редица устройства на производители като Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy) и много други.

Wi-Fi Access point-ове и рутери routers също са засегнати от Kr00k, което означава, че дори и вашето устройство (смартфон, таблет и др.) да е ъпдейтнато, може да бъдете засегнати от уязвимостта. Броят за уязвимите преди ъпдейта устройства е приблизително над 1 млрд.

Кои Wi-Fi чипове са засегнати?

Тествахме множество устройства с Broadcom и Cypress Wi-Fi чипове и потвърдихме, че са уязвими на Kr00k. Тествахме устройства с чипове от други производители, включително Qualcomm, Realtek, Ralink и Mediatek, в които не открихме уязвимостта. Разбира се, не сме тествали всички възможни Wi-Fi чипове на всички възможни производители, което означава, че не може да изключим възможността Kr00k да засяга и други устройства.

Как да не бъда засегнат от Kr00k?

Ъпдейтнете операционните системи и/или фърмуера на всички Wi-Fi устройства, които имате, като телефони, таблети, лаптопи, рутери, които имате. Според данните, с които разполагаме, производителите вече са публикували ъпдейти, които елиминират уязвимостта.

Ако не сте сигурни, попитайте производителя на устройството, за което имате съмнения.

За производители: пачнати ли са устройствата ви?

Моля, свържете се директно с производителя на Wi-Fi чипове, които използвате в устройствата си, за потвърждение дали сте засегнати от Kr00k.

Работим с Wi-Fi Alliance, който разработва допълнителни инструменти. Целта им е да помогнат при разкриването на уязвими устройства в инфраструктурата ви.

В кои устройства е елиминирана уязвимостта Kr00k?

Kr00k засяга Wi-Fi чипове, използвани в устройствата на различни производители. Затова процесът на елиминирането на уязвимостта включва както производителите на самите чипове (Broadcom и Cypress), така и производителите на устройствата, които работят с тях. Екипът ни е съобщил за уязвимостта на Broadcom и Cypress, които в последствие са публикували ъпдейти за различните производители на устройства.

Паралелно, уведомихме и ICASI, за да сме сигурни, че всеки един потенциално засегнат от Kr00k производител е уведомен.

Публикувани ъпдейти:

Не можем да се ангажираме с пълен списък на всички възможни ъпдейти, свързани с Kr00k, знаем със сигурност, за следните продукти вече има пачове:

- iOS 13.2 and iPadOS 13.2 - 28 октомври 2019

- macOS Catalina 10.15.1, Security Update 2019-001, and Security Update 2019-006 - 29 октомври 2019

За въпроси, свързани с ъпдейти на други производители, молим да се обърнете към самите тях.

Къде мога да намеря допълнителна информация?

За да видите детайлно как точно работи Kr00k, запознайте се с подробния ни доклад (PDF, английски език). Той ще бъде представен и на конференцията RSA 2020.

Допълнителна информация

Може ли някой да разбие Wi-Fi мрежата ми и да подслушва трафика?

Да, ако устройството ви не е ъпдейтнато и пачнато. За щастие, има няколко ограничения в експлоатирането на уязвимостта:

- Първо, уязвимостта засяга криптирането на безжичния LAN (Wi-Fi) слоя. Той няма нищо общо с TLS - криптирането, което защитава вашето онлайн банкиране, имейлите ви и комуникацията със сайтове през HTTPS. С други думи, успешното експлоатиране на Kr00k означава, че сигурността на мрежата и е едно ниво по-близо до липсата на парола за защитата ѝ.

- Второ, тъй като е свързана с Wi-Fi, атакуващият ще трябва да бъде физически близо до Wi-Fi мрежата ви (но няма да му трябва да знае каква е Wi-Fi паролата ви!).

Лесно ли е възползването от Kr00k?

Подслушването на комуникацията не непачнато устройство е достатъчно лесна, за да бъде експлоатирана от повечето киберпрестъпници.

Засяга ли Kr00k моята Wi-Fi парола? Да я променям ли?

Kr00k не е свързан по никакъв начин с Wi-Fi паролата ви. Затова уязвимостта не е свързана със сигурността ѝ. Също така, смяната на паролата не означава, че сте се защитили от Kr00k.

Кой протоколи за сигурност са засегнати (WEP, WPA, WPA2, WPA3)?

Проучването ни е концентрирано най-вече върху най-използвания протокол - WPA2 със CCMP. Остарелите и несигурни WEP, WPA-TKIP и новия WPA3 протоколи, не са били проверявани.

Само клиентски устройства ли засяга Kr00k или access point-ове?

За съжаление, Kr00k засяга и access point-ове, което означава, че дори и вашето устройство да е с приложен пач, комуникацията ви може да бъде подслушвана.

Кой разкри уязвимостта?

ESET Experimental Research and Detection Team, воден от анализатора Милош Чермак.