Открихме непознати досега видове малуер, базирани на OpenSSH. Публикуваме нашия доклад The Dark Side of the ForSSHe, който анализира 21 вида малуер. Целта ни е по този начин да подобрим защитата срещу този вид заплахи.

SSH е мрежов протокол, който позволява отдалечена криптирана връзка между устройства. Той се използва основно за дистанционно управление на Linux сървъри.

Един от популярните методи за атака на сървъри е да се постави бекдор в OpenSSH, който вече е инсталиран на сървъра и клиента. Този метод е предпочитан по няколко причини:

- Няма нужда да се търси отворен TCP порт. SSH вече е налице и може да бъде достъпен по интернет;

- Изходният код на OpenSSH е свободно достъпен. Той може лесно да бъде променен така, че да включва бекдор;

- OpenSSH е създаден с идеята да пази от man-in-the-middle атаки. Хакерите използват този факт, за да останат незабелязани, докато поемат контрола над компрометиран сървър;

За да защитаваме по-добре Linux сървърите, ние направихме задълбочено проучване на типовете OpenSSH бекдор. За отправна точка стъпихме на това, което знаем от Operation Windigo. В основата на тази заплаха беше Ebury – бекдор за OpenSSH, който беше инсталиран на десетки хиляди Linux сървъри по цял свят.

Сега публикуваме резултатите от проучване на 21 вида OpenSSH малуер. Някои от тях вече са известни и документирани, но досега не са били анализирани. Целта на проучването е да покаже какви видове бекдор за OpenSSH съществуват в момента. Пълният доклад можете да намерите в WeLiveSecurity.

Владение на Тъмната страна

В продължение на три години успяхме да съберем стотици троянизирани проби. Голяма част от тях си поделят две основни характеристики:

- 18 от 21 типа малуер могат да крадат данни за достъп, което им позволява да излвичат пароли и ключове от троянизираните сървъри и клиенти;

- 17 от 21 типа малуер позволяват на хакерите да се свързват с компрометираната машина чрез бекдор, без това да привлича внимание;

Повече подробности за общите характеристики между видовете малуер има в доклада.

Отделно от това настроихме honeypot – умишлено уязвима информационна система, с която можем да следим какви техники използват хакерите, за да я пробият. Комбинацията от събирането на злоредни проби и използването на honeypot ни позволи да добием представа за активността и уменията на хакерите.

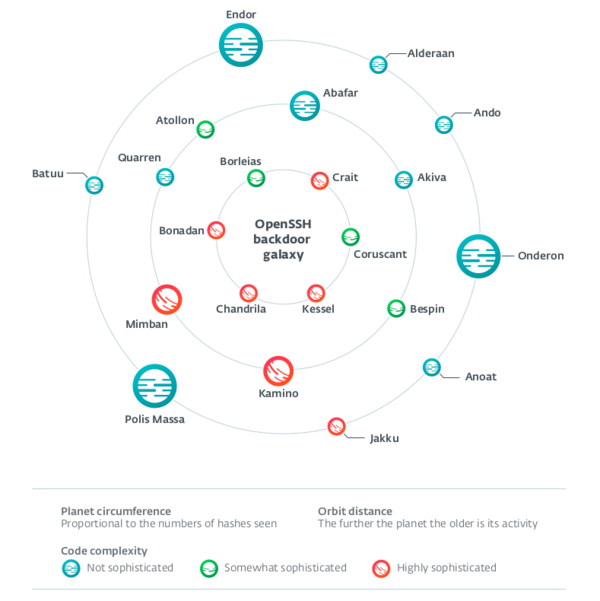

Галактиката OpenSSH бекдор

Горната графика показва нагледно всички типове малуер, които разгледахме за целите на това проучване. Вероятно ще забележите, че повечето от тях носят имената на планети от „Междузвездни войни“.

Един от интересните примери е Kessel. Той се отличава с това, че комуникира с командния сървър по много начини. Освен че събира откраднати данни за достъп, командният сървър може да изпраща до и получава файлове от компрометираната машина. Цялата комуникация между малуера и командния сървър е криптирана. Самият сървър е регистриран сравнително скоро: през август 2018 г.

Подобен пример е Kamino. Тази заплаха съществува поне от 2013 г., но беше използвана и по време на атаките срещу руски банки в началото на 2018 г. Според Европол авторите на атаката от 2018 г. са източили приблизително 1 млрд. евро от банки в редица страни от Източна Европа, включително и България. Може да се направи предположение, че и в случая от 2013 г., и в този от 2018 г., става дума за една и съща група хакери. Зад тази хипотеза обаче не стоят доказателства. Възможно е една група хакери просто да е продала на друга зловредния си код.

Откриване и защита

Разглежданите заплахи могат да използват много различни вектори на атака. Ето защо е добр еда се спазват всички добри практики за защита:

- Обновявайте системата редовно;

- Използвайте ключове, а не пароли, за автентикация;

- Изключете отдалечения административен достъп;

- Изполвайте решение за многофакторна автентикация за SSH;

Продуктите на ESET засичат разглежданите заплахи като варианти на Linux/SSHDoor.

Надяваме се с това проучване да хвърлим повече светлина върху видовете OpenSSH бекдор и върху малуера за Linux като цяло. Някои хакери използват наличните зловредени кодове, докато други си правят собствени имплементации.

Ако прочетете доклада ни е възможно да останете с впечатлението, че малуерът за машини с Linux се намира във възход. Ние не смятаме така. Малуер за Linux е имало винаги, просто досега той успяваше да остане извън радара.