Hoe werkt ransomware?

Er zijn meerdere technieken die worden gebruikt door ransomware cybercriminelen, waaronder:

- Screen locker ransomware blokkeert de toegang tot het scherm van het apparaat, met uitzondering van de gebruikersinterface van de malware.

- PIN locker ransomware wijzigt de PIN-code van het apparaat, waardoor de inhoud en de functionaliteit ervan ontoegankelijk worden.

- Disk coding ransomware encrypts the MBR (Master Boot Record) en/of kritische bestandssysteemstructuren en verhindert zo de toegang van de gebruiker tot het besturingssysteem.

- Crypto-ransomware codeert gebruikersbestanden die op de schijf zijn opgeslagen.

Warning

Why should SMBs care about ransomware?

Volgens de Ponemon 2017 State of Cybersecurity in Small & Medium-Sized Businesses (SMB) survey, elk ander bedrijf in de peiling had in de afgelopen 12 maanden een ransomware-aanval meegemaakt, sommige bij meerdere gelegenheden. De meeste (79%) zagen hun systemen infiltreren als gevolg van social engineering-aanvallen.

Deze statistieken documenteren twee dingen:

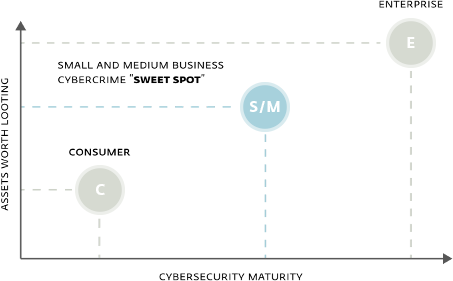

1. In tegenstelling tot hun eigen overtuigingen worden SMB's een steeds interessanter doelwit voor cybercriminelen.

2. Het MKB is een waardevoller doelwit voor cybercriminelen dan consumenten en kwetsbaarder dan grote ondernemingen, omdat kleine en middelgrote ondernemingen doorgaans niet over de financiële en informatiebeveiligingsmiddelen van hun zakelijke tegenhangers beschikken. Deze combinatie vormt een "sweet spot" voor de aanvallers.

Meer lees

Hoe houdt u uw organisatie beschermd?

Basisstappen voor preventie en herstel:

- Regelmatig een back-up maken van de gegevens en minstens één volledige back-up van de meest waardevolle gegevens off-line bewaren

- Houd alle software en apps - inclusief besturingssystemen - gepatcht en geüpdatet

- Gebruik een betrouwbare, meerlaagse beveiligingsoplossing en zorg ervoor dat deze gepatcht en up-to-date is.

Aanvullende beschermende maatregelen

Geen enkel bedrijf is volledig veilig voor ransomware

Als uw bedrijf niet is getroffen door ransomware, zou u in de verleiding kunnen komen om aan te nemen dat deze bedreiging voorbehouden is aan grotere organisaties. De statistieken laten zien dat u zich zou vergissen. Ook kan een gerichte aanval uit de hand lopen en ongedifferentieerde schade veroorzaken, zelfs wereldwijd. In juni 2017 heeft een malware-aanval in Oekraïne, gedetecteerd door ESET als Diskcoder.C (aka Petya of NotPetya), zich al snel een weg naar buiten gebaand. Later bleek het om een goed georchestreerde supply chain-aanval te gaan die populaire boekhoudsoftware infiltreerde om uit de hand gelopen Oekraïense organisaties aan te vallen en te schaden, waardoor vele wereldwijde en kleinere bedrijven werden geïnfecteerd en honderden miljoenen dollars aan schade werden aangericht.

Another ransomware worm detected by ESET as WannaCryptor.D (aka WannaCry) spread rapidly, using the leaked NSA tool EternalBlue, which exploited a vulnerability in the SMB (Server Message Block) network protocol, mainly used to provide shared access to files and printers. Despite Microsoft issuing patches for most of the targeted, vulnerable Windows OSes almost two months prior to the attack, WannaCryptor.D infiltrated networks in thousands of organizations worldwide. The cost of the damage resulting from this cyberattack has been estimated in billions of USD.

ESET-beveiliging beschermt tegen ransomware

Krijg effectieve bescherming tegen ransomware met ESET meerlaagse endpoint beveiliging inclusief Ransomware Shield en LiveGrid® bescherming via de cloud en netwerk aanvalsbescherming. Combineer ESET's krachtige scan-engine met ESET Cloud Administrator (ECA) en krijg gedetailleerd inzicht in het netwerk.