Qu'est-ce qu'un rançongiciel ?

Ce type de logiciel espion est utilisé pour extorquer des fonds. quand un appareil est attaqué, le logiciel espion bloque l'écran ou chiffre les données stockées sur le disque et le montant et les modalités de la rançon exigée s'affichent.

Comment reconnaître un rançongiciel ?

Si vous subissez une attaque, dans la plupart des cas, le rançongiciel vous en informe en affichant une demande de raçon sur votre écran, ou en affichant un fichier texte aux répertoires affectés. De nombreux rançongiciels modifient l'extension des fichiers qu'ils chiffrent.

Comment fonctionne un rançongiciel ?

Plusieurs techniques sont utilisées par les cybercriminels :

- Le Diskcoder ransomware qui chiffre entièrement le disque dur et empêche l'utilisateur d'accéder au système d'exploitation.

- Le Screen locker qui bloque l'accès à l'écran de l'appareil.

- Le Crypto-ransomware qui chiffre les données stockées sur le disque dur.

- Le PIN locker qui cible les appareils Android et change leurs codes de vérouillage pour empêcher les utilisateurs de s'en servir.

En savoir plus

Tous les types de ransomwares cités ci-dessus exigent le versement d'une rançon, et la plupart du temps, celle-ci doit se faire en bitcoin ou sous une autre forme de crypto-monnaie difficilement traçable. En retour, les responsables promettent de déchiffrer les données ou de les rendre à nouveau accessibles.

Attention, il n'existe aucune garantie qui oblige les cybercriminels à vous rendre l'accès à vos données (parce qu'ils ne le peuvent pas, qu'ils ne le veulent pas ou en raison d'erreurs de codage). Par conséquent, ESET recommande de ne pas payer la somme exigée - en tout cas, pas avant d'avoir contacter le support technique ESET pour voir quelles sont les possibilités en termes de déchiffrement.

Comment rester protégé ?

Voici les règles de bases à appliquer pour éviter de perdre vos données :

- Sauvegarder vos données de manière régulière et conservez au moins une sauvegarde complète hors ligne

- Mettez à jour vos logiciels et vos systèmes d'exploitation

Pour aider les entreprises et les utilisateurs à reconnaître, bloquer et supprimer un rançongiciel, une solution de sécurité fiable et multicouche est l'option la plus efficace.

Règles avancées pour les entreprises :

- Réduire la surface d'attaque en désactivant ou en désinstallant tout logiciel ou service inutile

- Scanner les réseaux pour découvrir les comptes utilisant des mots de passe faibles

- Limiter ou bannir l'utilisation du Remote Desktop Protocol (RDP) en dehors du réseau, ou activer Network Level Authentication

- Utiliser un Virtual Private Network (VPN)

- Vérifier les paramètes du pare-feu

- Vérifier les règles liées au trafic entre le réseau interne et externe (internet)

- Définir un mot de passe pour votre(vos) solution(s) de sécurité afin de les protéger et d'empêcher leur désactivation

- Sécuriser vos sauvegardes avec un système de double ou de multiple authentification

- Former votre personnel régulièrement pour l'aider à mieux reconnaître et mieux gérer les tentatives de phishing

Bref rappel

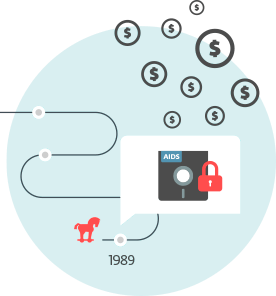

Le premier cas documenté de rançongiel date de 1989. Appelé AIDS Trojan, il fût distribué physiquement par la poste au moyen de milliers de disquettes qui prétendait contenir une base de données interactive sur le SIDA et les facteurs de risques associés à cette maladie. Au déclenchement, le rançongiciel désactivait effectivement l'accès de l'utilisateur à la majeure partie du contenu du disque.

Le rançongiciel AIDS Trojan demandait une rançon (ou comme la demande de rançon le précisait, “un paiement de licence”) de 189 dollars US qui devait être envoyés à une boîte postale au Panama, permettant à l'utilisateur de lancer le programme 365 fois. Le Dr. Joseph Popp fût identifié comme en étant l'auteur, mais fût déclaré par les autorités comme mentalement inapte à être jugé.

Exemples récents

En Mai 2017, un ransomware détecté par ESET, WannaCryptor, et connu sous le nomWannaCry s'est rapidement propagé en utilisant la faille EternalBlue découverte par la NSA, qui exploitait une vulnérabilité présente dans les versions les plus répandues du système d'exploitation Windows. DMalgré le fait que Microsoft avait mis au point des correctifs pour de nombreux systèmes d’exploitation plus de deux mois avant l’attaque ; des milliers d’organisations à travers le monde ont été victimes du logiciel malveillant. Les dégâts estimés s’élèvent à plusieurs milliards de dollars.

En Juin 2017, un logiciel espion détecté par ESET, Diskcoder.C connu sous le nom de Petya a commencé à sévir en Ukraine, et s'est rapidement frayé un chemin hors du pays. Plus tard, il s'est avéré qu'il s'agissait d'une supply-chain attack parfaitement orchestrée et qui utilisait un service de compte répandu pour attaquer et proter préjudice à des organisations et entreprises ukrainiennes.

Cependant, l'attaque a dégénéré et a infecté de nombreuses entreprises mondiales telles que, Merck, Rosneft et FedEx. Les dégâts estimés s'élèvent à plusieurs centaines de millions de dollars.

ESET vous prtège des rançongiciels

Merci pour votre téléchargement

Votre téléchargement eset_smart_security_premium_live_installer.exe a démarré automatiquement. Si votre téléchargement ne démarre pas automatiquement, merci de cliquer ici.

Profitez d'Internet en toute sécurité grâce à ESET