Önnel is előfordult már, hogy…

...vállalkozásában rengeteg tennivaló gyűlt össze, így a szükséges anyagokat valamilyen adathordozóra másolta, hogy a hétvége alatt otthonról bepótolja a lemaradását? És arra gondolt már, hogy ezzel fenyegetésnek teheti ki cége üzleti adatait és partnerei, ügyfelei, munkavállalói személyes adatait?

A titkosítás nélküli eszközökről könnyen kikerülhetnek az értékes adatok, hiszen sosem tudhatjuk, hogy nem fognak-e elveszni, vagy nem lopják-e el őket. Minden cég életében előfordul, hogy hirtelen túl sok feladat halmozódik fel, azonban még a túlterhelt időszakokban sem szabad megfeledkeznünk arról, hogy az adatok biztonsága és védelme alapvető kötelezettség.

Milyen változásokat hozott az életünkbe a GDPR az adatvédelemi incidens kezelések kapcsán?

- Mindenek előtt az adatkezelő és -feldolgozó kötelezettségévé teszi, hogy a tudomány és technika állása, a megvalósulás költségei valamint az adatkezelés jellege, hatóköre, célja és körülményei szempontjából megfelelő technikai és szervezeti intézkedéseket hajtsanak végre az adatbiztonság garantálásának érdekében.

- Adatvédelmi incidens bekövetkezte esetén az első feladat, hogy felmérjük, az incidens kockázattal jár –e az érintettekre nézve.

- Ha kockázattal jár, akkor azt tudomásszerzést követő 72 órán belül be kell jelenteni a felügyeleti hatóságnak.

- Ha valószínűsíthetően magas kockázattal is jár az incidens, akkor az incidensről az érintetteket is tájékoztatni kell.

- Az incidensek okáról, jellegéről, az érintettek köréről és számáról, valamint az elhárításra tett intézkedésekről nyilvántartást kell vezetni.

Az EU szabályait akkor is alkalmaznunk kell, ha a személyes adatokat az EU-n kívül kezeljük, de áruinkat és szolgáltatásainkat az EU állampolgárainak nyújtjuk, vagy tevékenységünk az érintettek EU-n belüli viselkedésének megfigyeléséhez kapcsolódik.

A beépített és alapértelmezett adatvédelem elve értelmében az adatvédelmi garanciákat a termékekbe és szolgáltatásokba is be kell építenünk már a fejlesztés legkorábbi szakaszától kezdve, és követelmény a privacybarát alapértelmezett beállítások alkalmazása is.

A GDPR előírásainak teljesítése során fontos, hogy szem előtt tartsuk, hogy az, hogy megfelelünk az előírásoknak, önmagában nem garantálja, hogy adataink biztonságban vannak.

A rengeteg előírás és intézkedés közepette természetes, hogy néha úgy érezzük, elvesztünk a szabályok tengerében. Ezért összegyűjtöttük Önnek a legfontosabb tudnivalókat, hogy segítsünk eligazodni az adatvédelem szerteágazó területén.

Mi történhet, ha nem készülünk fel megfelelően?

Egy adatvédelmi incidens vagy az adatok sérülése befolyásolhatja az adatok titkosságát (pl. jogosulatlan hozzáférés), sértetlenségét (pl. jogosulatlan módosítás) vagy hozzáférhetőségét (pl. zsarolóvírus támadás). A vállalkozásunk esetében egy ilyen incidens számos következménnyel járhat:

- ügyfelek elvesztése, bevételkiesés

- márkaimázs sérülése, kedvezőtlen PR

- pénzbírságok, peres ügyek

- az érintettek incidensről szóló értesítése, a nyilvánosság tájékoztatása

- bizalomvesztés

- helyreállítás

3 kulcsfontosságú szempont az adatok védelméhez

Az adatok védelmére egységes rendszert dolgozhatunk ki, ha szem előtt tartjuk a következő fontos szempontokat:

Találja meg, és kezelje vállalkozása sebezhető pontjait

Kockázatalapú megközelítéssel megfelelően ellenőrizhetjük vállalkozásunkat, és megtalálhatjuk a sebezhető pontjait:

1. lépés - kockázat azonosítás

Mérjük fel, hogy tevékenységünk alapján milyen kockázatok jelentkezhetnek. Azonosítsuk be a vállalkozás összes olyan eszközét, amely védelmet igényel! Gondoljuk végig, milyen kockázat fenyegeti őket, és hogy ez mekkora valószínűséggel és gyakorisággal következhet be.

Például: az egyik kollégánk gyakran jár az ügyfelekhez. Látogatásai során gyakran a céges laptopot is magával viszi, amelyen ügyféladatok is megtalálhatók. Az utazás sajnos mindig együtt jár azzal a kockázattal, hogy a laptop elveszik, vagy valaki ellopja azt. Erre az esetre felkészülve megfelelő jelszóval védve kell ellátni az adatokat tároló laptopot, az adatokat pedig praktikus nem laptop merevlemezén, hanem egy központi – további jelszóval – védett szerveren vagy felhőben tárolni.

2. lépés – kockázatértékelés

Az azonosított kockázatokat soroljuk kategóriákba és határozzuk meg azok súlyát.

3. lépés – az azonosított kockázatok kezelése

Határozzunk meg intézkedési tervet a különböző kategóriájú kockázatok kezelésére.

4. lépés – kockázati kommunikációs terv

Előre tisztázzuk, hogy a kockázat valóra válása esetén ki és hogyan kommunikálja azt.

5. lépés – kockázatenyhítés

Ellenőrzéseket és egyéb intézkedéseket tehetünk annak érdekében, hogy az adott eszközzel szembeni konkrét fenyegetés hatása vagy előfordulási valószínűsége csökkenjen.

6. lépés – kockázatkerülés

A kockázatot teljesen elkerülhetjük az adott eszköz korszerűsítésével vagy leselejtezésével, illetve a kockázatot jelentő tevékenység megszüntetésével.

Hogyan előzhetjük meg az adatszivárgást?

Az adatszivárgás az általunk kezelt adatoknak az elvesztését, megsemmisülését jelenti. Mindenek előtt azt kell meghatározzuk, hogy az adatszivárgásra miként kerül sor cégünknél. Az adatszivárgás ugyanis történhet behatolással, ami lehet emberi tényező által előidézett (például adathalászat vagy vis maior helyzet - tűzkár), illetve belső adatvesztéssel (szándékos vagy gondatlan törlés) egyaránt. Az adatszivárgás elsődlegesen adatbiztonsági kérdés, ami magával vonja az adatvédelmi intézkedéseket is. Adatbiztonsági szempontból az adatszivárgás megelőzésére három védelmi kategóriát különböztetünk meg: fizikai, adminisztratív és logikai védelem.

A fizikai védelem célja, hogy ne lehessen könnyen hozzáférni a hálózathoz, belépni egy szerver szobába, felmarkolni a laptopot. A védelem ezen formája az élőemberes védelemre, biztonsági rendszerekre, a riasztókra, a zárakra, a villám-hárítókra, a tartalék áram ellátás biztosítására illetve a kamerás megfigyelésekre vonatkozik.

A védelem másik formája az adminisztratív védelem, ami gyakorlatilag annyit jelent, hogy szervezeti szinten rögzítjük pl: egy belső szabályzatban, hogy hogyan kell kezelni, használni belső informatikai hálózatunkat. Egy ilyen szabályzat egységes szemlélettel fogalmazza meg minden munkatárs viszonyát az informatikai rendszerek által kezelt adatok bizalmasságának, hitelességének, sértetlenségének, rendelkezésre állásának és funkcionalitásának megőrzéséhez. Ide sorolható a jelszó-, mentési és belső hálózati protokollok kialakítása.

A logikai védelemhez tartoznak mindazok az intézkedések, amivel a már kiépített rendszerünket óvhatjuk meg. Ilyen például a hozzáférés-vezérlés, azaz az azonosítás, hitelesítés, hozzáférés engedélyezési/jogosultsági kérdések, de ide tartoznak a hálózatbiztonsági kérdések, mint például a tűzfalak, távoli hozzáférések vagy a vezeték nélküli hálózatok beállításai. Ebbe a védelmi kategóriába tartozik a rosszindulatú programok elleni védekezés illetve a felhasználó által futtatott különböző alkalmazásokkal kapcsolatos biztonsági intézkedések is.

Mi a teendő adatszivárgás esetén?

Az incidens felfedezésétől számítva legkésőbb 72 órán belül értesítenünk kell a felügyelő hatóságot, melynek szerepét Magyarországon a Nemzeti Adatvédelmi és Információszabadság Hatóság (NAIH) tölti be.

Súlyosabb esetekben magukat az érintetteket is értesítenünk kell, amilyen gyorsan csak lehetséges. Azonban ez nem kötelező, ha az eset azután történik, hogy a vállalkozás megfelelő technikai (titkosítás) és szervezeti intézkedéseket tett.

Hatékony megoldásaink adatainak védelméhez

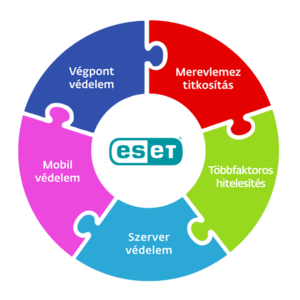

Az ESET az alábbi megoldásokat kínálja, amelyekkel nagyobb biztonságban tudhatja bizalmas adatait:

Végpontvédelem

Proaktív technológiákon alapuló végpontvédelmi megoldásaink többrétegű védelmet biztosítanak a mai dinamikus kártevők ellen, és könnyen kezelhetők az ingyenes központi menedzsment megoldásnak köszönhetően.

Merevlemez titkosítás

Az ESET távoli menedzsment felületeibe beépülő ESET Full Disk Encryption erős, teljes merevlemez titkosítást biztosít, amely hatékonyan védi értékes vállalati adatait, és hozzájárul a megfelelőségi előírások teljesítéséhez.

Többfaktoros hitelesítés

Egyszerű és hatékony megoldás különböző méretű szervezetek számára a többfaktoros hitelesítés megvalósításához. Támogatja a mobil alkalmazássokkal, illetve a push értesítésekkel történő hitelesítést, a hardver tokeneket, a FIDO biztonsági kulcsokat, valamint a teljesen egyedi megoldásokat is.

Szervervédelem

Megbízható vírusvédelmi megoldások fájlszerverek, levelezőszerverek és átjárószerverek védelmére.

Szeretné kipróbálni megoldásainkat? Találja meg az Önhöz legközelebb eső viszonteladó partnereinket!

Kérdezzen szakértőinktől díjmentesen!

Bizonytalan abban, hogy vállalkozásának milyen szintű védelemre lenne szüksége? Szeretné kötelezettségek nélkül kipróbálni megoldásainkat? Szeretne többet megtudni a fenyegetésekről és kivédésükről? Magyar szakértői csapatunk díjmentesen segít Önnek már a legelső lépések során is - forduljon hozzánk bizalommal! Kérjük, pontosan adja meg elérhetőségeit, hogy kollégáink fel tudják venni Önnel a kapcsolatot.

Tesztelje le frissen szerzett tudását adatvédelmi kvízünkkel!

Ismeretlen kifejezést talált a szövegben?

Összegyűjtöttük Önnek a legfontosabb IT biztonsági kifejezéseket, amelyekkel könnyebben értelmezheti adatvédelmi és informatikai témájú cikkeinket. Kattintson ide, és keresse meg az Ön által még nem ismert kifejezést!